OSPF to protokół routingu stanu łącza opracowany jako alternatywa dla RIP. Wykorzystuje on koncepcje obszarów.

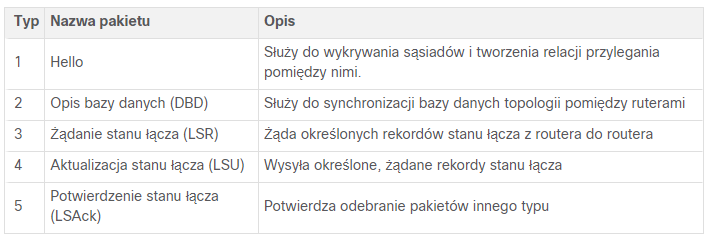

Komunikaty OSPF są wykorzystywane do tworzenia i utrzymywanie trzech następujących baz danych OSPF:

Router używający OSPF buduje tablicę topologii przy użyciu obliczeń opartych na algorytmie Dijkstry pierwszej najkrótszej ścieżki (shortest-path first - SPF).

W tym celu algorytm SPF tworzy tzw. drzewo SPF, każdy router umieszczany jest w korzeniu drzewa, po czym obliczana jest najkrótsza ścieżka do każdego węzła. Następnie na podstawie utworzonego drzewa SPF obliczana jest najlepsza ścieżka. Ostatecznie OSPF wstawia najlepsze ścieżki do tablicy przekazywania, na podstawie której tworzona jest tablica routingu.

To odpowiednik OSPFv2 służacy do wymiany prefiksów IPv6.

DR - Designed Router; BDR - Backup Designed Router

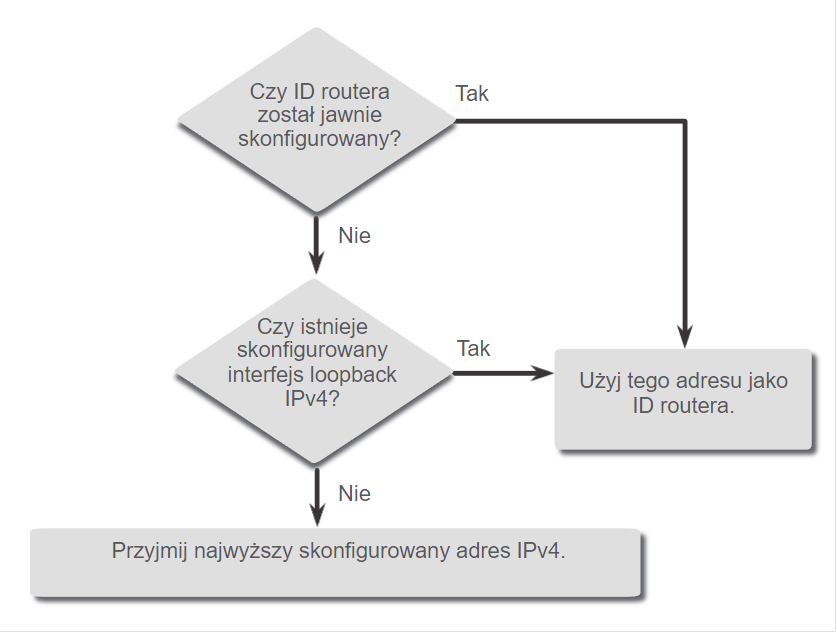

To wartość 32-bitowa, która służy do jednoznacznej identyfikacji routera. Identyfikator ten służy do wykonywania następujących czynności:

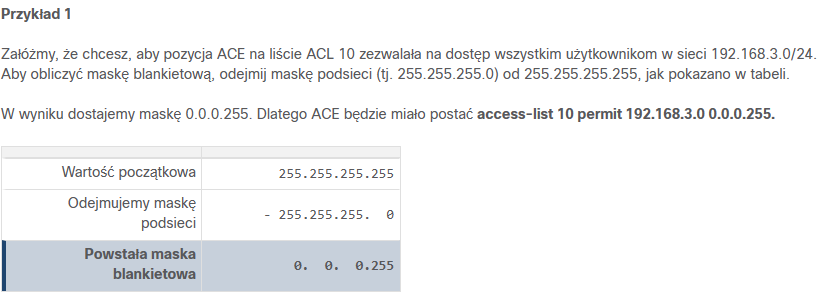

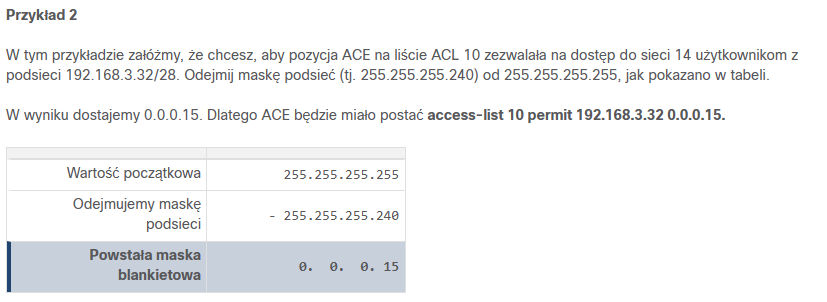

To odwrotność maski podsieci. (255.255.255.0 = 0.0.0.255).

Domyślnie komunikaty OSPF wysyłane są przez wszystkie interfejsy dołączone do protokołu OSPF. Jednak w praktyce powinny one być wysyłane tylko na tych interfejsach, na których jest połączenie z innym routerami z uruchomionym OSPF.

Wysyłanie niepotrzebnych komunikatów może wpływać na działanie sieci na trzy sposoby:

Routery, które nie są ani DR ani BDR.

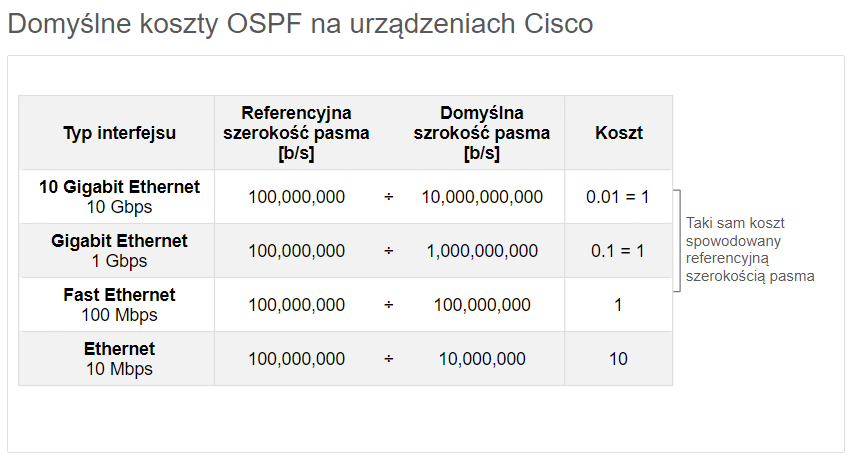

Protokoły routingu używają metryki w celu wyznaczenia najlepszej trasy dla pakietu przez sieć. Metryka jest miarą nakładu wymaganego do przesłania pakietu przez dany interfejs.

Protokół OSPF używa jako metryki kosztu ścieżki. Im niższy koszt, tym lepsza trasa do celu.

Koszt = referencyjna szerokość pasma / szerokość pasma interfejsu

Wartość kosztu OSPF musi być liczbą całkowitą.

Pakiety OSPFv2 Hello są wysyłane co 10 sekund.

Interwał Dead to okres, przez jaki router będzie czekał na odbiór pakietu Hello, zanim zadeklaruje, że sąsiad jest wyłączony. (W Cisco domyślnie jest to 4-krotność interwału Hello, czyli 10 sek).

Router brzegowy (router bramy) - to router podłączony do Internetu, który powinien propagować domyślną trasę do innych routerów w lokalnej sieci.

Router brzegowy systemu autonomicznego (Autonomous System Boundary Router, ASBR) - router, który znajduję się pomiędzy domeną routingu OSPF a siecią bez OSPF.

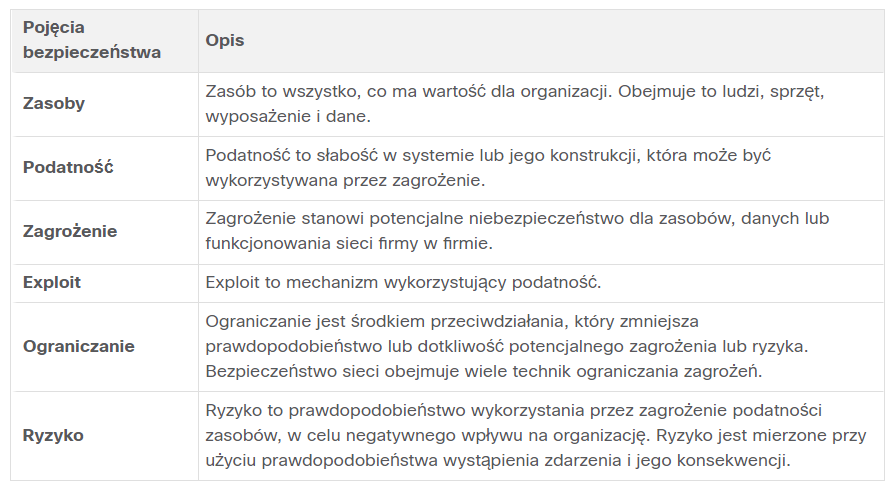

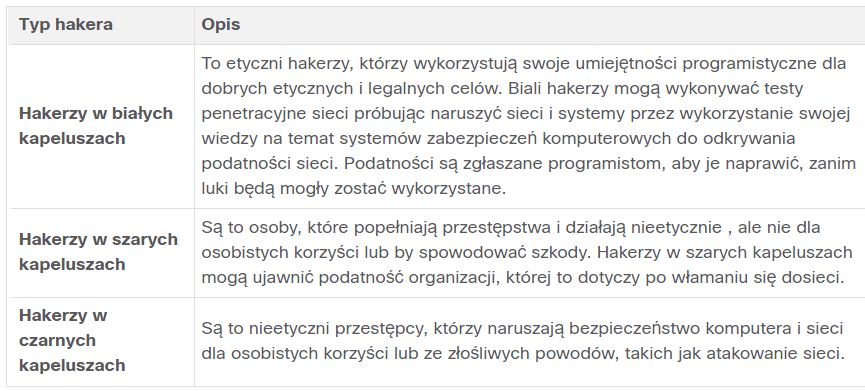

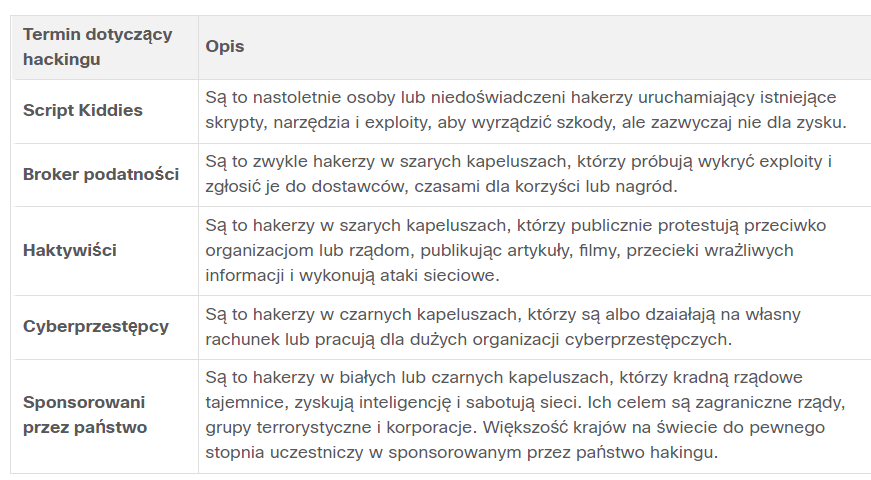

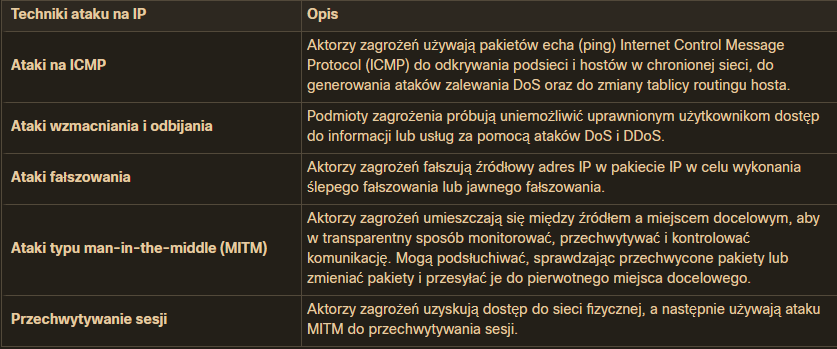

Wekor ataku - to ścieżka, dzięki której podmiot zagrożenia może uzyskać dostęp do serwera, hosta lub sieci. Wektory mogą pochodzić ze zewnątrz lub wewnąrz.

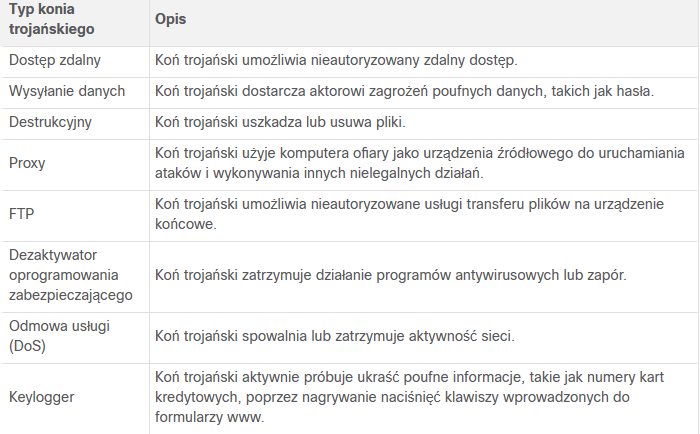

Rozprzestrzeniania się i infekuje inne komputery po wykonaniu przez użytkownika określonego działania.

Program, który wygląda na przydatny, ale zawiera złośliwy kod.

To zbieranie informacji. Podmioty zagrożenia wykorzystują ataki rozpoznawcze do nieautoryzowanego wykrywania i mapowania systemów, usług lub podatności. Ataki rozpoznawcze poprzedzają ataki dostępu lub ataki DoS.

Celem tego typu ataku jest uzyskanie dostępu do dkont internetowych, poufnych baz danych i innych poufnych informacji.

Próba odkrycia krytycznego hasła systemowego przy użyciu różnych moetd.

Próba pozowania jako inne urządzenie poprzez fałszowanie danych tj. adres IP, adres MAC czy fałszowanie DHCP.

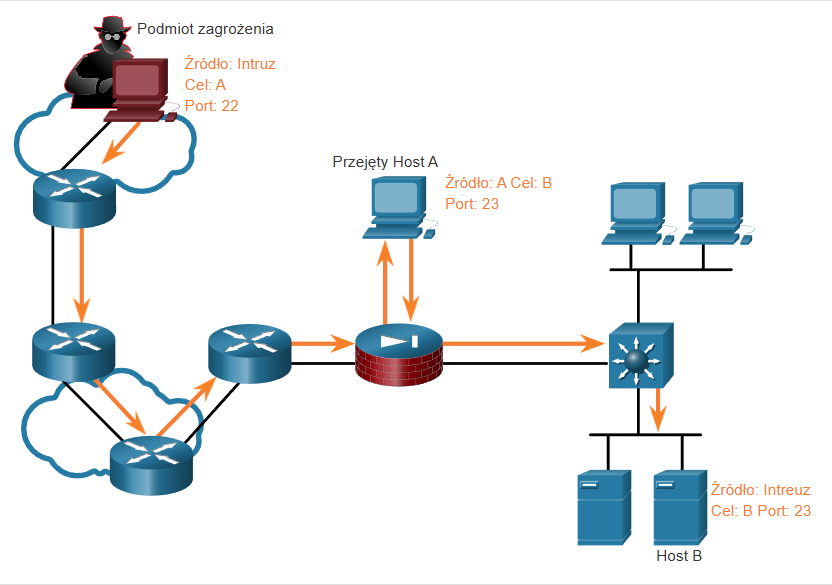

Polega na korzystaniu z nieautoryzowanych uprawnień w celu uzyskania dostępu do systemu, co może zagrozić celowi.

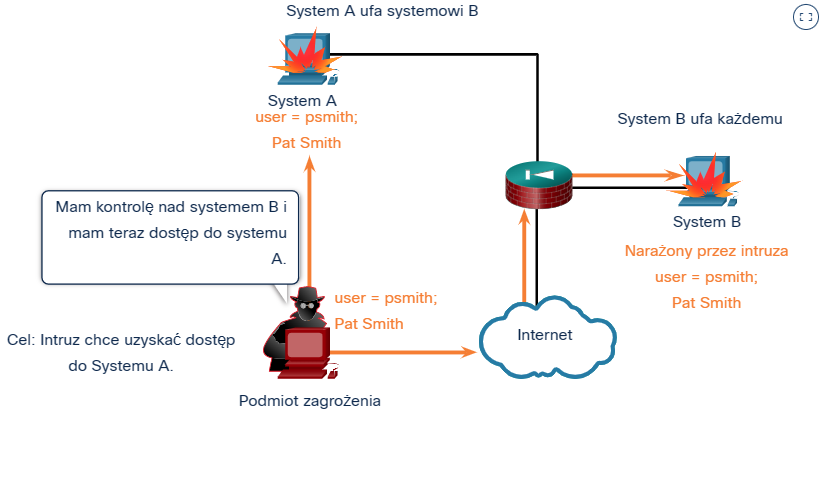

Podmiot zagrożenia używa zagrożonego systemu jako bazy ataków na inne cele.

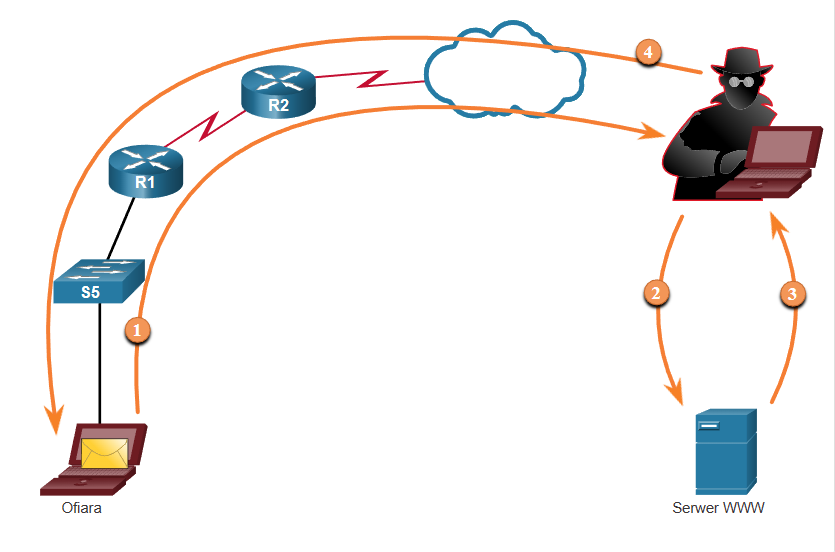

Podmiot zagrożenia umieszczony jest pomiędzy dwoma uprawnionymi podmiotami w celu odczytania lub modyfikowania danych przekazywanych między dwoma stronami.

Aktor zagrożenia wykorzystuje pamięć bufora i przytłacza ją nieoczekiwanymi wartościami. Zwykle powoduje to, że system nie działa, tworząc atak DoS.

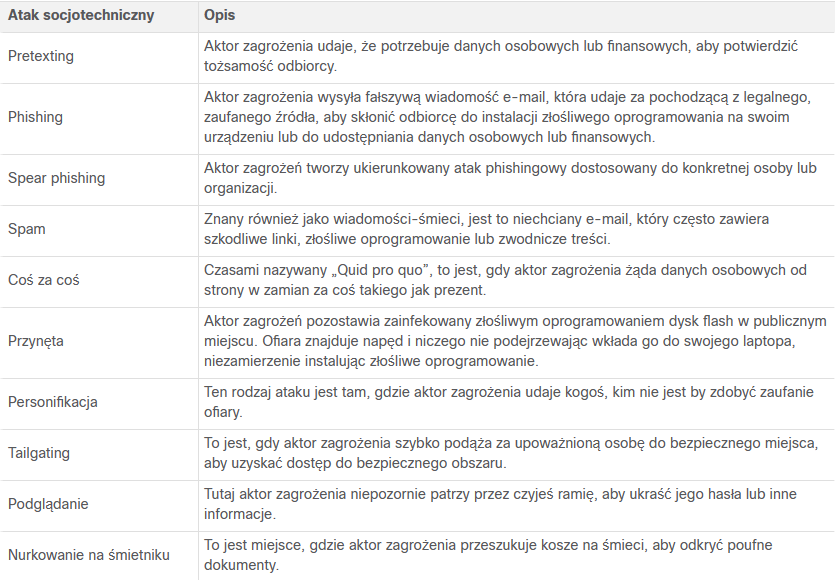

Socjotechnika jest atakiem polegającym na próbie nakłonienia ludzi do wykonania określonych działań lub ujawnienia poufnych informacji.

Atak odmowy usług (Denial of Service) powoduje przerwanie świadczenia usług sieciowych.

Rozproszony atak DoS (Distributed DoS, DDoS) - podobny do DoS, lecz pochodzi z wielu skoordynowanych ze sobą urządzeń.

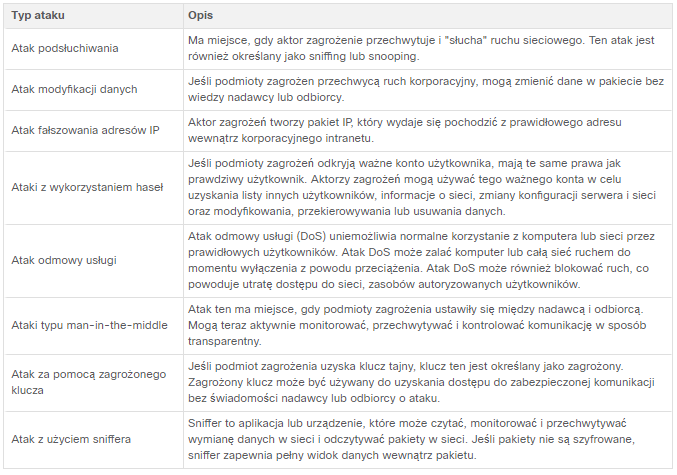

Aktorzy zagrożeń wykorzystują ICMP do ataków rozpoznawczych i skanowania oraz ataków DoS.

Technika ta nazywana jest atakiem smurfowym i jest wykorzystywana do przytłaczania docelowego hosta.

Podmiot zagrożenie tworzy pakiety z fałszywymi źródłowymi informacjami adresowymi IP, aby ukryć tożsamość nadawcy lub pozować innego uprawnionego użytkownika.

Ataki fałszowania mogą być nieślepe lub ślepe:

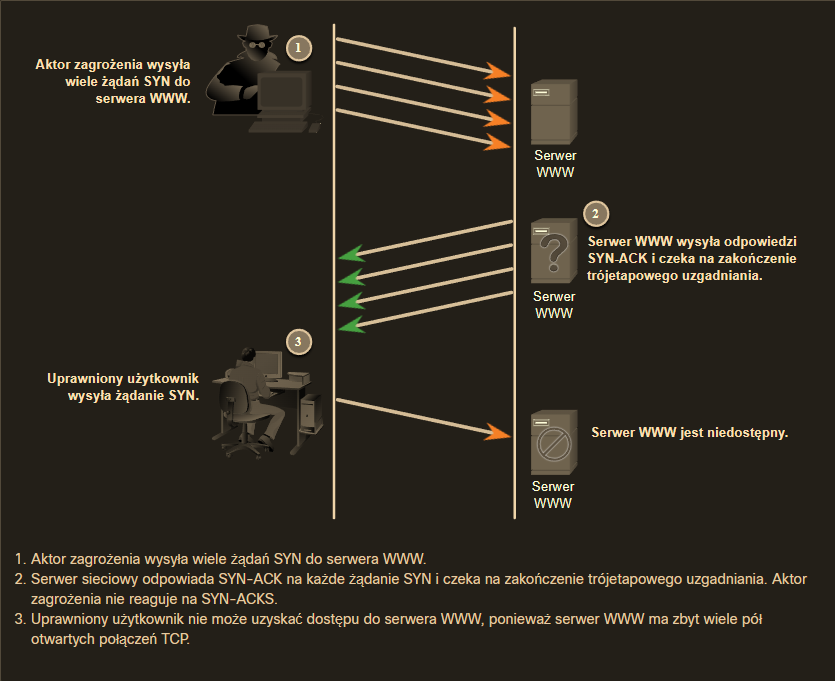

Atak TCP SYN Flood

Atak TCP RESET- służy do przerwania komunikacji TCP między dwoma hostami.

Może być używane do uruchamiania różnych ataków man-in-the-middle. Wysyłając fałszywe gratisowe odpowiedzi ARP zawierające swój adres MAC dla wskazanych adresów IP docelowych zmienia on pamięć podręczną ARP urządzeń i stawia się między ofiarą, a wszystkimi innymi systemami w sieci.

Haker umieszcza ruch inny niż DNS w ruchu DNS. Metoda ta często omija rozwiązania zabezpieczające, gdy podmiot zagrożenia chce komunikować się z botami wewnątrz chronionej sieci lub wyeksportować dane z organizacji.

Zapora jest systemem lub grupą systemów, która wymusza politykę kontroli dostępu między sieciami.

IDS - Intrusion Detection System

IPS - Intrusion Prevension System

Wykrywają one wzorce ruchu sieciowego za pomocą sygnatur. Sygnatura to zestaw reguł używanych do wykrywania złośliwej aktywności.

Cisco Email Security Appliance (ESA) przeznaczone do monitorowania Simple Mail Transfer Protocol (SMTP).

Cisco Web Security Appliance (WSA) to technologia ograniczania zagrożeń internetowych.

Funkcje skrótu są wykorzystywane w celu zapewnienia integralności wiadomości. Gwarantują one, że dane wiadomości nie uległy zmianie przypadkowo lub celowo.

Funkcje skrótu (mieszanie) są podatne na MITM i niez apewnia bezpieczeństwa przesyłanych danych.

Aby dodać uwierzytelnianie do zapewnienia integralności można użyć kodu uwierzytelniania wiadomości z kluczem skrótu (HMAC). HMAC wykorzystuje dodatkowy klucz tajny jako wejście dla funkcji skrótu.

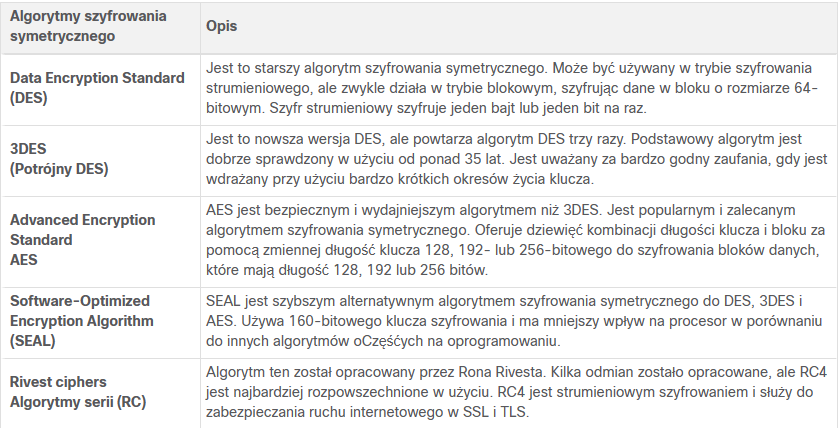

Do zapewnienia poufności danych używane są dwie klasy szyfrowania: symetryczne i asymetryczne.

Szyfr strumieniowy szyfruje jeden bajt lub jeden bit na raz.

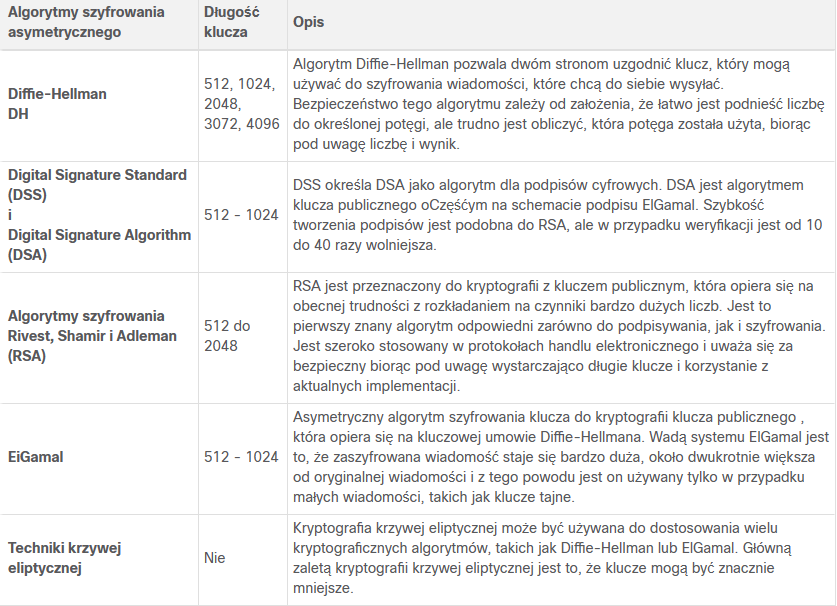

Algorytmy asymetryczne używają klucza publicznego i klucza prywatnego.

Przykłady protokołów wykorzystujących szyfrowanie asymtryczne:

Asymetryczny algorytm matemyczny, w którym dwa PC generują identyczny klucz tajny bez komunikowania się ze sobą.

DH jest używany w:

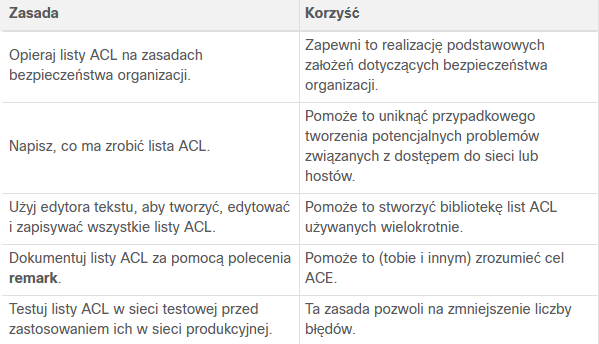

Lista kontroli dostępu to seria poleceń IOS używanych do filtrowania pakietów na podstawie informacji w nagłówku. Lista ACL używa sekwencyjnyej listy instrukcji zezwalania lub odmowy, zwanych wpisami kontroli dostępu (ACE; często również nazywanych regułami ACL).

Proces, w których router porównuje informacje zawarte w pakiecie ze wpisami ACE.

Wejściowa lista ACL - filtruje pakiety, zanim zostaną skierowane do interfejsu wychodzącego. Jeśli pakiet jest dopuszczony przez listę ACL, jest następnie przekazywany do routingu. Najlepiej się sprawdza kiedy sieć dołączona do interfejsu wejściowego jest jedynym źródłem pakietów, które mają być filtrowane.

Wyjściowa lista ACL - filtruje pakiety wychodzące, po przetworzeniu ich w procesiue routingu, niezależnie od użytego interfejsu wejściowego. Takie podejście jest najbardziej użyteczne w sytuacji, gdy te same reguły filtrowania mają być zastosowane do pakietów przychodzących z wielu interfejsów wejściowych, zanim opuszczą interfejs wyjściowy.

Jeśli ACL nie zaiwera instrukcji zezwolenia, domyślnie odmawia się całego ruchu.

Niejawny wpis deny any odrzuca kazdy pakiet, który nie pasuje do żadnego poprzedniego wpisu ACE.

Wpis ACE dla IPv4 używa 32-bitowej maski blankietowej, aby określić, które bity adresu mają zostać zbadane pod kątem dopasowania. Maski blankietowe są również używane przez protokół Open Shortest Path First (OSPF).

Aby uprościć korzystanie z masek blankietowych Cisco IOS udostępnia dwa słowa kluczowe:

Konkretny interfejs routera może mieć:

Najbardziej szczegółowe instrukcje ACL należy wprowadzić jako pierwsze.

Listy ACL o numerach od 1 do 99 lub od 1300 do 1999 to standardowe listy ACL, podczas gdy listy ACL o numerach od 100 do 199 lub od 2000 do 2699 to rozszerzone listy ACL.

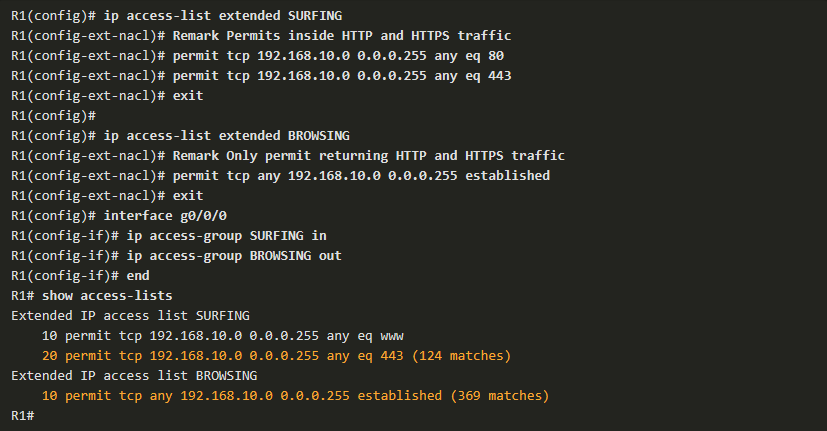

Nazwane ACL są preferowaną metodą użycia podczas konfigurowania ACL.

Poniżej przedstawiono podsumowanie zasad, które należy przestrzegać dla nazwanych ACL:

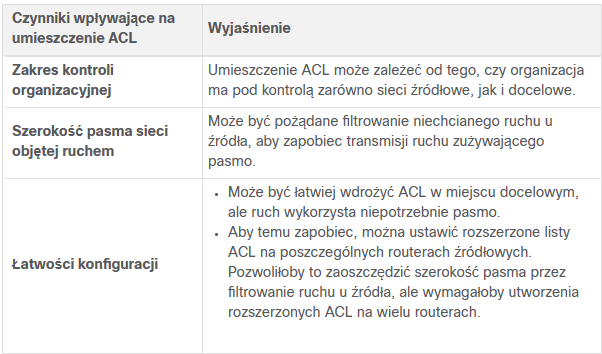

Rozszerzone listy ACL powinny znajdować się jak najbliżej źródła ruchu, który ma być filtrowany.

Standardowe ACL powinny znajdować się jak najbliżej miejsca docelowego.

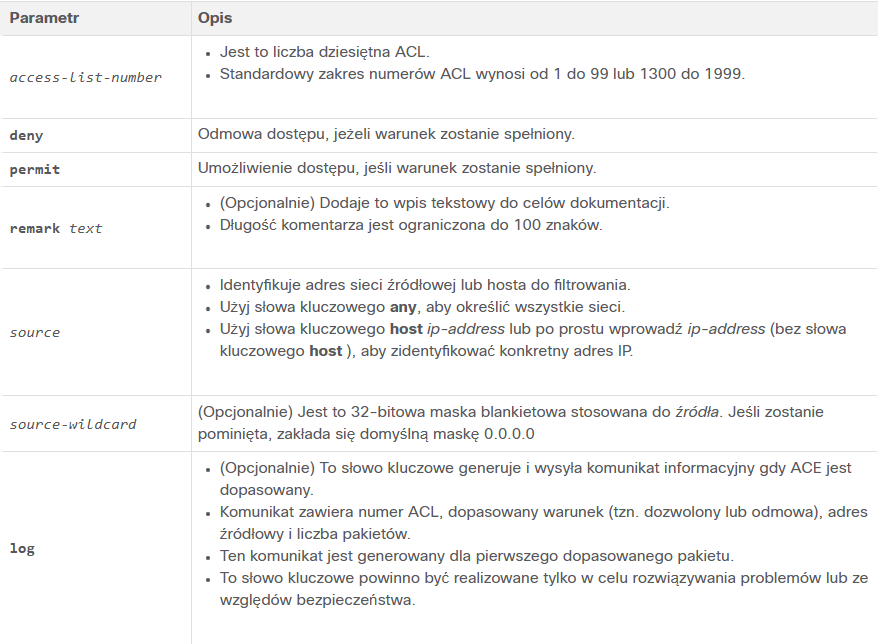

Router(config)# access-list access-list-number {deny | permit | remark text} source [source-wildcard] [log]

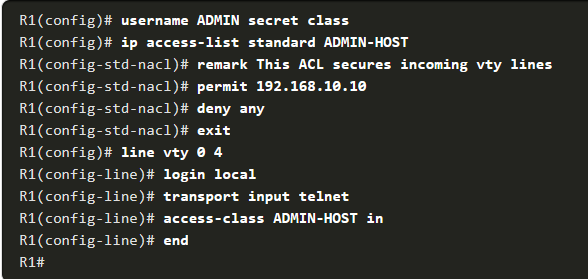

Router(config)# ip access-list standard access-list-nameRouter(config-if) # ip access-group {access-list-number | access-list-name} {in | out}Komenda wywołana w trybie konfiguracji interfejsu.

Polecenie show access-lists wyświetla liczbędopasowań dla poszczególnych wpisów.

Polecenie clear access-list counters czyści statystyki ACL.

R1(config-line)# access-class {access-list-number | access-list-name} { in | out } Polecenie access-class stosujemy podczas konfigurowania linii vty.

Słowo kluczowe in jest najczęściej używaną opcją filtrowania przychodzącego ruchu vty. Parametr out filtruje wychodzący ruch vty i jest rzadko stosowany.

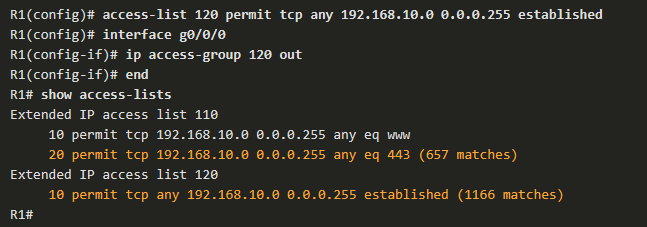

Router(config)# access-list access-list-number {deny | permit | remark text} protocol source source-wildcard [operator {port}] destination destination-wildcard [operator {port}] [established] [log]Słowo kluczowe establish umożliwia wychodzenie ruchowi z wewnętrznej sieci prywatnej i pozwala powracającemu ruchowi odpowiedzi na wejście do wewnętrznej sieci prywatnej.

Router(config)# ip access-list extended access-list-name

Więcej informacji na ten temat znajdziesz tutaj

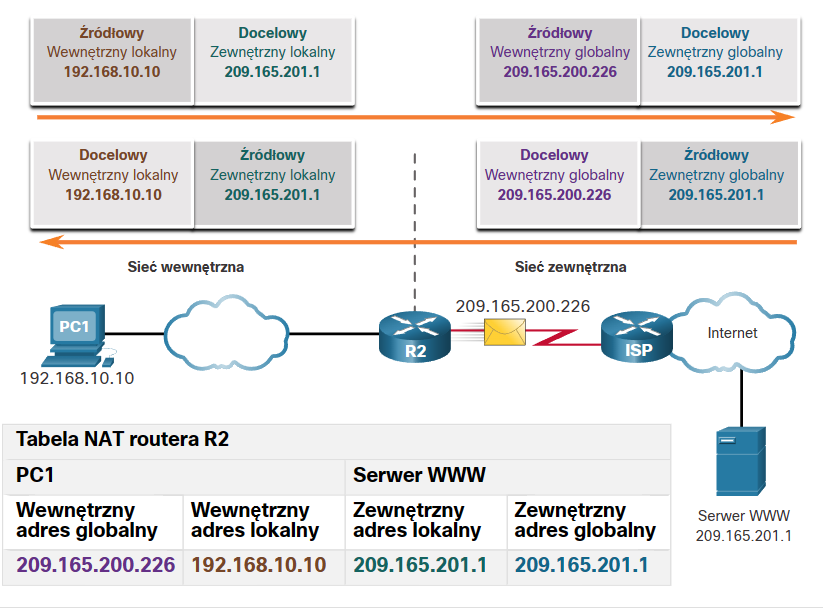

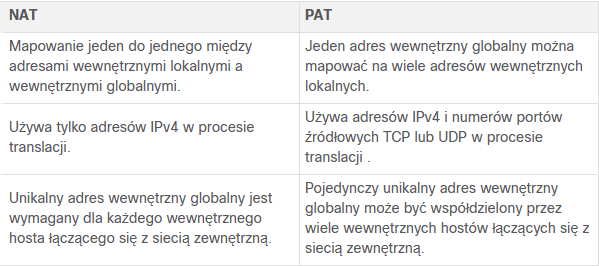

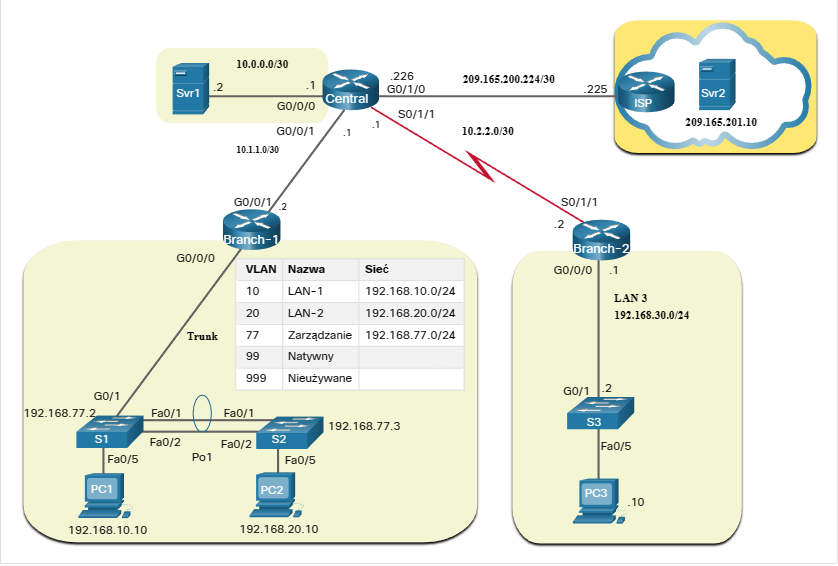

Głównym zastosowaniem NAT jest oszczędzanie publicznych adresów IPv4 poprzez transalcję adresów prywatnych na publiczne. Dodatkowo NAT zwiększa prywatność i bezpieczeństwo sieci, ponieważ ukrywa wewnętrzne adresy IPv4 przez siecami zewnętrznymi.

Jeden lub więcej publicznych adresów IPv4, których router z NAT używa do tłumaczenia.

Sieć lub sieci z pojedynczym połączeniem z siecią sąsiedzką, jedną drogą do i jedną drogą z sieci. I to właśnie w tych sieciach najczęściej działa router NAT.

Sieć wewnętrzna to zestaw sieci podlegających translacji. Sieć zewnętrzna obejmuje wszystkie pozostałe sieci.

Statyczna translacja NAT umożliwia utworzenie odwzorowania typu jeden-do-jednego pomiędzy lokalnymi i globalnymi adresami. Te odwzorowania są konfigurowane przez administratora sieci i pozostają niezmienne. Szczególnie przydatny w serwerach WWW albo urządzeniach, które muszą mieć niezmienny adres.

Dynamiczny NAT przyznaje adresy publiczne obsługując żądania w kolejności zgłoszenia. Kiedy urządzenie wewnętrzne zażąda dostępu do sieci zewnętrznej, dynamiczny NAT przypisuje dostępny adres IPv4 z puli.

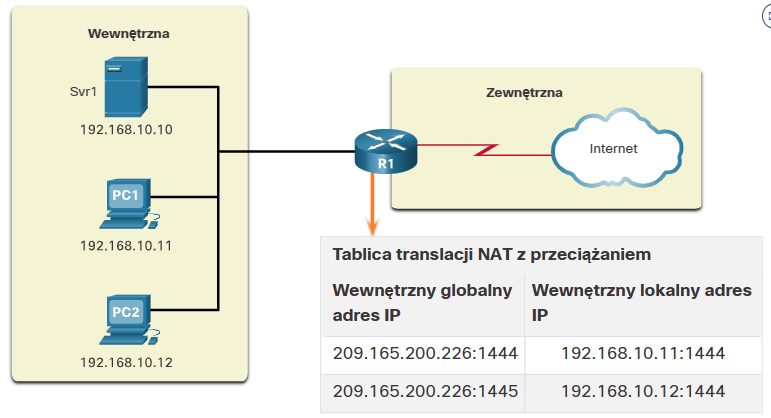

Translacja adresów portów (PAT), znana także jako przeciążenie NAT, powoduje przekształcenie wielu prywatnych adresów IPv4 na pojedynczy lub klika publicznych adresów IPv4. To właśnie robi większość routerów domowych. Dostawca usług internetowych przypisuje routerowi jeden adres, ale kilku domowników może jednocześnie uzyskać dostęp do Internetu. Jest to najczęstsza forma NAT zarówno dla domu, jak i przedsiębiorstwa.

PAT identyfikuje adres prywatny za pomocą numeru portu.

Jeżeli numer porty wybrany przez hosta jest już skojarzony z innymi aktywnymi sesjami to PAT przypisuje pierwszy dostępny numer portu zaczynając od początku odpowiedniej grupy portów 0-511, 512-1 023 lub 1024-65 535. Kiedy zabraknie dostępnych portów, ale jest dostępny więcej niż jeden adres zewnętrzny w puli, mechanizm PAT przechodzi do następnego adresu IP.

W przypadku pakietu, który nie zawiera numeru portu warstwy 4. tj. jak (ICMPv4) PAT obsługuje je w inny sposób dla każdego protokołu. W komunikatach ICMP wystepuje np. Query ID (identyfikator zapytania), który powiązuje zapytanie z odpowiedzią na nie.

R2(config)# ip nat inside source static wewnętrzny_adres_lokalny wewnęrzny_adres_globalnyPolecenie to tworzy odwzorowanie między wewnętrznym adresem lokalnym (np. 192.168.10.254), a wewnętrznym adresem globalnym (np. 209.165.201.0). Jest to polecenie trybu konfiguracji globalnej.

R2(config-if)# ip nat [inside | outside]Polecenie to przypisuje dany interfejs do translacji NAT. Z tego polecenie korzystamy w trybie konfiguracji szczegółowej danego interfesju.

R2# show ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 209.165.201.5 192.168.10.254 209.165.200.254 209.165.200.254

--- 209.165.201.5 192.168.10.254 --- ---

Total number of translations: 2Polecenie show ip nat translations pokazuje aktywne translacje NAT.

R2# show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 0 Misses: 0

(output omitted)Polecenie show ip nat statistics wyświetla informacje o całkowitej liczbie aktywnych tłumaczeń, parametrach konfiguracyjnych NAT, liczbie adresów w puli oraz liczbie przydzielonych adresów.

R2# clear ip nat statisticsAby zweryfikować translacje najlepiej wyczyścić statystyki poprzednich translacji za pomocą polecenia clear ip nat statistics.

R2(config)# ip nat pool NAT-POOL1 209.165.200.226 209.165.200.240 netmask 255.255.255.224Polecenie to tworzy pula adresów publicznych wykorzystaywantch do translacji.

R2(config)# access-list 1 permit 192.168.0.0 0.0.255.255Konfiguruje standardową liste ACL zawierającą tylko adresy, które mają być poddawane translacji.

R2(config-if)# ip nat inside source list 1 pool NAT-POOL1Powiązuje liste ACL z pulą.

R2(config-if)# ip nat inside

Określa interfejsy wewnętrzne, zewnętrzne w odniesieniu do NAT.

R2# show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 209.165.200.228 192.168.10.10 --- ---

--- 209.165.200.229 192.168.11.10 --- ---

R2#Wyświetla wszystkie skonfigurowane zamiany adresów.

R2# show ip nat translation verbose

Pro Inside global Inside local Outside local Outside global

tcp 209.165.200.228 192.168.10.10 --- ---

create 00:02:11, use 00:02:11 timeout:86400000, left 23:57:48, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 10, lc_entries: 0

tcp 209.165.200.229 192.168.11.10 --- ---

create 00:02:10, use 00:02:10 timeout:86400000, left 23:57:49, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 12, lc_entries: 0

R2#Dodanie do polecenia opcji verbose powoduje wyświetlenie dodatkowych informacji o każdym wpisie w tablicy translacji.

#R2(config)# ip nat translation timeout timeout-secondsDomyślnie wpisy translacji wygasają po 24 godzinach, za pomocą tego polecenia możemy ustawić ten czas na inny.

R2# clear ip nat translation *

R2# show ip nat translationCzyszczenie wpisów dynamicznych przed upływem limitu czasu.

R2# show ip nat statistics

Total active translations: 4 (0 static, 4 dynamic; 0 extended)

Peak translations: 4, occurred 00:31:43 ago

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 47 Misses: 0

CEF Translated packets: 47, CEF Punted packets: 0

Expired translations: 5

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 1 pool NAT-POOL1 refcount 4

pool NAT-POOL1: netmask 255.255.255.224

start 209.165.200.226 end 209.165.200.240

type generic, total addresses 15, allocated 2 (13%), misses 0

(output omitted)

R2#Powoduje wyświetlenie informacji o: całkowitej liczbie aktywnych translacji, parametrach konfiguracyjnych NAT, liczbie adresów w puli oraz liczbie przydzielonych adresów.

R2(config)# ip nat inside source list 1 interface serial 0/1/1 overload

R2(config)# access-list 1 permit 192.168.0.0 0.0.255.255

R2(config)# interface serial0/1/0

R2(config-if)# ip nat inside

R2(config-if)# exit

R2(config)# interface Serial0/1/1

R2(config-if)# ip nat outsideAby skonfigurować PAT wystarczy do polecenia ip nat inside source dodać słowo kluczowe overload. Reszta konfiguracji przebiega podobnie do statycznego lub dynamicznego NAT.

R2(config)# ip nat pool NAT-POOL2 209.165.200.226 209.165.200.240 netmask 255.255.255.224

R2(config)# access-list 1 permit 192.168.0.0 0.0.255.255

R2(config)# ip nat inside source list 1 pool NAT-POOL2 overload

R2(config)#

R2(config)# interface serial0/1/0

R2(config-if)# ip nat inside

R2(config-if)# exit

R2(config)# interface serial0/1/1

R2(config-if)# ip nat outside

R2(config-if)# end

R2#Aby skonfigurować PAT dla dynamicznej puli adresów NAT ponownie wystarczy dodać overload do polecenia ip nat inside source.

R2# show ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 209.165.200.225:1444 192.168.10.10:1444 209.165.201.1:80 209.165.201.1:80

tcp 209.165.200.225:1445 192.168.11.10:1444 209.165.202.129:80 209.165.202.129:80

R2#Pokazuje translacje z różnych hostów do różnych serwerów WWW.

R2# show ip nat statistics

Total active translations: 4 (0 static, 2 dynamic; 2 extended)

Peak translations: 2, occurred 00:31:43 ago

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 4 Misses: 0

CEF Translated packets: 47, CEF Punted packets: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 3] access-list 1 pool NAT-POOL2 refcount 2

pool NAT-POOL2: netmask 255.255.255.224

start 209.165.200.225 end 209.165.200.240

type generic, total addresses 15, allocated 1 (6%), misses 0

(output omitted)

R2#Potwierdza, że NAT-POOL2 dokonała alokacji pojedynczego adresu dla obu translacji. W wyniku zawarta jest informacja o liczbie i typie aktywnych translacji, parametrach konfiguracyjnych NAT, liczbie adresów w puli oraz jak wiele z nich zostało przydzielonych.

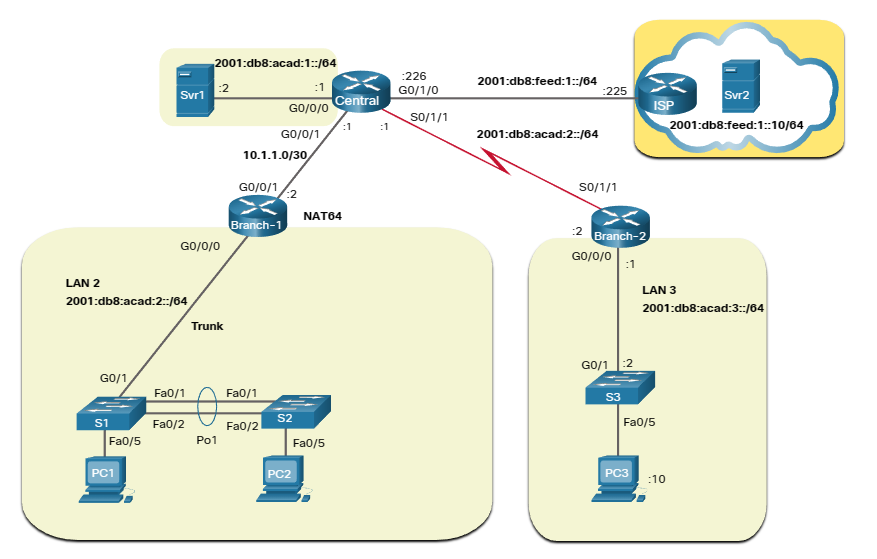

Ponieważ wiele sieci używa zarówno IPv4, jak i IPv6, musi istnieć sposób na korzystanie z protokołu IPv6 z NAT.

IPv6 został opracowany, aby wyeliminować konieczność translacji NAT adresów publicznych i prywatnych IPv4. Jednak IPv6 zawiera własną prywatną przestrzeń adresową IPv6, unikalne adresy lokalne (ULA).

Adresy ULA IPv6 są podobne do adresów prywatnych IPv4 RFC 1918, lecz istnieją także istotne różnice. Adresy ULA przeznaczone są wyłącznie do komunikacji lokalnej w obrębie lokalizacji. Adresy ULA nie mają na celu zapewnienia dodatkowej przestrzeni adresowej IPv6 ani zapewnienia poziomu bezpieczeństwa.

IPv6 zapewnia translacja protokołów między IPv4 i IPv6 znaną jako NAT64.

NAT dla IPv6 jest wykorzystywany w całkowicie odmiennym kontekście niż NAT dla IPv4 i nie jest wykorzystywany do translacji adresów prywatynch IPv6 na globalne IPv6.

| Sieci LAN | Sieci WAN |

|---|---|

| Sieci LAN zapewniają usługi sieciowe na małym obszarze geograficznym (tj., sieć domowa, sieć biurowa, sieć budynku lub sieć kampusu). | Sieci WAN świadczą usługi sieciowe na dużych obszarach geograficznych (tj. w i między miastami, krajami i kontynentami). |

| Sieci LAN są używane do łączenia komputerów lokalnych, urządzeń peryferyjnych i innych urządzeń. | Sieci WAN służą do łączenia użytkowników zdalnych, sieci i lokalizacji. |

| Sieć LAN jest własnością i zarządzana przez organizację lub użytkownika domowego. | Sieci WAN są własnością i zarządzane przez dostawców usług internetowych, telefonicznych, kablowych i satelitarnych. |

| Poza kosztami infrastruktury sieciowej nie ma opłaty za korzystanie z sieci LAN. | Usługi WAN oferowane są za dodatkową opłatą. |

| Sieci LAN zapewniają dużą szerokość pasma dzięki przewodowej sieci Ethernet i Wi-Fi . | Dostawcy sieci WAN oferują od niskich do dużych szerokości pasma na duże odległości za pomocą złożonych sieci fizycznych. |

Jest zazwyczaj dostarczana przez dostawcę usług internetowych lub dostawcę usług telekomunikacyjnych korzystającego z Internetu.

To połączenie dedykowane dla jednego klienta. Zapewnia to następujące elementy:

Opisują fizyczną infrastrukturę sieciową wykorzystywaną przez dane podczas przesyłania ze źródła do miejsca docelowego. Fizyczna topologia WAN stosowana w sieci WAN jest złożona i w przeważającej części nieznana użytkownikom.

Topologie WAN są opisane przy użyciu topologii logicznej. Topologie logiczne opisują wirtualne połączenie między źródłem a miejscem docelowym. Na przykład, połączenie wideokonferencyjne między użytkownikiem w Nowym Jorku i Japonii byłoby logicznym połączeniem punkt-punkt.

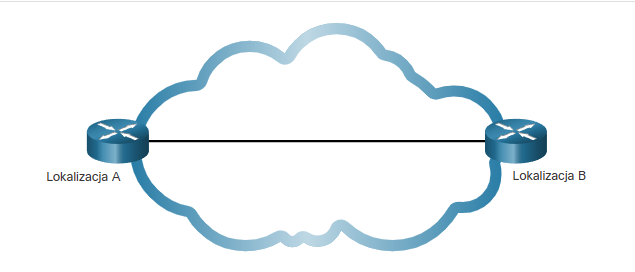

Łącza typu punkt-punkt często obejmują dedykowane połączenia dzierżawione z korporacyjnego punktu granicznego do sieci dostawcy. Połączenie punkt-punkt obejmuje usługę transportową warstwy 2 za pośrednictwem sieci dostawcy usług. Pakiety wysyłane z jednej strony są dostarczane do drugiej strony i odwrotnie. Połączenie punkt-punkt jest przezroczyste dla sieci klienta. Wydaje się, że istnieje bezpośrednie fizyczne powiązanie między dwoma punktami końcowymi.

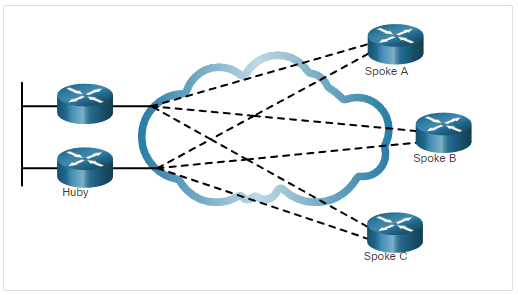

Umożliwia współużytkowanie pojedynczego interfejsu na routerze centralnym (hub) przez wszystkie routery obwodowe (spoke).

Zapewnia redundancję. Router centralny jest podwojony w lokalizacji a te nadmiarowo podłączone do routerów obwodowych w chmurze WAN.

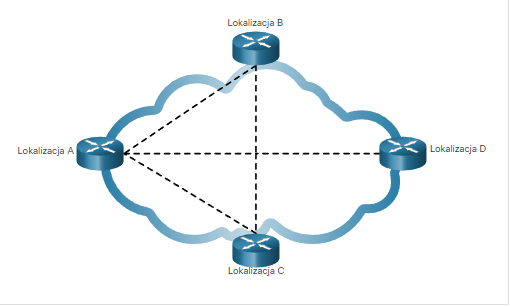

Wykorzystuje wiele obwodów wirtualnych do łączenia wszystkich lokalizacji.

Łączy wiele, ale nie wszystkie lokalizacje.

Umowa o poziomie usług podpisywana między organizacją a usługodawcą. Przedstawia ona oczekiwane usługi związane z niezawodnością i dostępnością połączenia. Usługodawca może, ale nie musi, być faktycznym operatorem. Operator posiada i utrzymuje fizyczne połączenie i sprzęt między dostawcą a klientem. Zazwyczaj organizacja wybierze połączenie WAN z jednym operatorem lub dwoma operatorami.

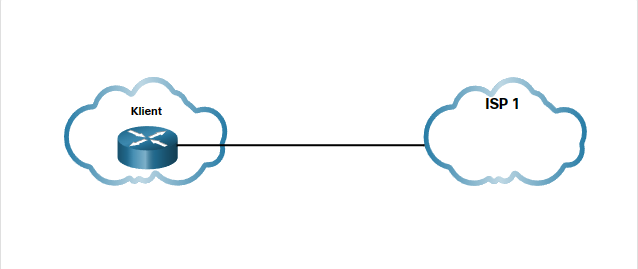

Połączenie z jednym operatorem ma miejsce, gdy organizacja łączy się tylko z jednym dostawcą usług. Wadą tego podejścia jest połączenie operatora i dostawca usług są pojedynczymi punktami awarii.

Połączenie z dwoma operatorami zapewnia nadmiarowość i zwiększa dostępność sieci, jak pokazano na rysunku. Organizacja negocjuje oddzielne umowy SLA z dwoma różnymi dostawcami usług. Organizacja powinna zapewnić, że dwaj dostawcy korzystają z innego operatora. Chociaż droższe w implementacji, drugie połączenie może być używane do nadmiarowości jako łącze zapasowe. Może być również stosowany do poprawy wydajności sieci i równoważenia obciążenia ruchu internetowego.

Mała sieć > Sieć kampusowa > Sieć z oddziałami > Sieć rozproszona

Nowoczesne standardy sieci WAN są definiowane i zarządzane przez wiele uznanych organów, w tym:

| Termin sieci WAN | Opis |

|---|---|

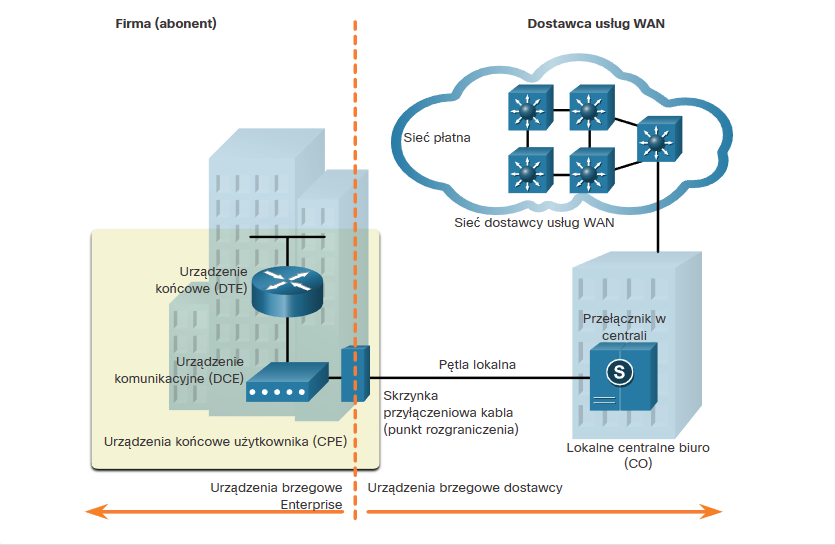

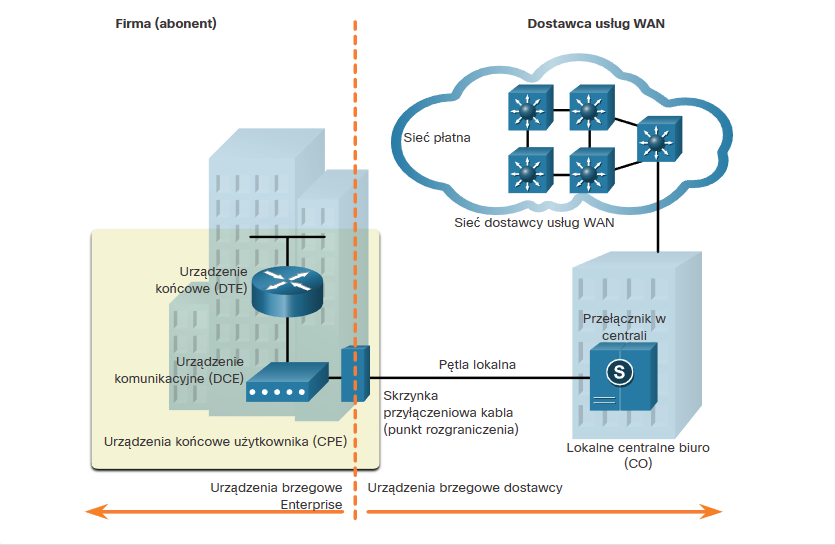

| Urządzenie końcowe (Data Terminal Equipment - DTE) | Jest to urządzenie, które łączy sieci LAN abonenta z urządzeniem komunikacyjnym WAN (tj. DCE). Hosty wewnętrzne wysyłają swój ruch do urządzenia DTE. DTE łączy się z pętlą lokalną przez DCE. Urządzenie DTE jest zwykle routerem, ale może być hostem lub serwerem. |

| Urządzenie komunikacyjne (Data Communications Equipment - DCE) | Zwany również sprzętem kończącym obwód danych, jest to urządzenie wykorzystywane do komunikowania się z dostawcą. Urządzenie DCE zapewniają możliwość podłączenia abonenta do łącza komunikacyjnego w chmury WAN. |

| Urządzenia końcowe użytkownika (Customer Premises Equipment - CPE) | Są to urządzenia DTE i DCE (tj. router, modem, optyczny konwerter) znajduje się na krawędzi przedsiębiorstwa. Abonent jest właścicielem wyposażenia CPE lub dzierżawi je od dostawcy usług. |

| Punkt obecności (Point-of-Presence - POP) | Jest to punkt, w którym abonent łączy się z usługą dostawcy usług. |

| Punkt graniczny (punkt demarkacyjny) | Jest to fizyczna lokalizacja w budynku lub kompleksu, który oficjalnie oddziela CPE od sprzętu dostawcy usług. Punktem rozgraniczenia jest zazwyczaj skrzynka przyłączeniowa okablowania, znajdująca się na terenie abonenta, który łączy okablowanie CPE do lokalnej pętli. Identyfikuje lokalizację, w której odpowiedzialność za działanie sieci zmienia się z abonenta na usługodawcę. Kiedy pojawiają się problemy, konieczne jest ustalenie, czy użytkownik lub dostawca usług jest odpowiedzialny za rozwiązywanie problemów lub naprawę. |

| Pętla lokalna (lub ostatnia mila) | To jest rzeczywisty kabel miedziany lub światłowodowy, z którym łączy się CPE do CO usługodawcy. |

| Biuro centralne (Central Office - CO) | Jest to lokalny obiekt usługodawcy lub budynek, który łączy CPE z siecią dostawcy. |

| Sieć płatna | Obejmuje to dostępowe, długodystansowe, w pełni cyfrowe, światłowodowe linie komunikacyjne, przełączniki, routery i inne urządzenia wewnątrz sieć dostawcy WAN. |

| Sieć dostępowa | (Nie pokazano) Sieci dostepowe łączą wiele węzłów dostępu do sieci dostawcy usług. Sieci dostępowe mogą rozciągać się na gminy, województwa i regiony. Sieci dostępowe są również połączone z dostawcami usług internetowych i do sieci szkieletowej. |

| Sieć szkieletowa | (Nie pokazano) Są to duże sieci o dużej pojemności wykorzystywane do łączenia sieci dostawcy usług i tworzenia nadmiarowych sieci. Inni usługodawcy mogą łączyć się bezpośrednio z szkieletem lub przez innego usługodawcę. Dostawcy usług sieci szkieletowych są również nazywani dostawcami pierwszego poziomu. |

| Urządzenie sieci WAN | Opis |

|---|---|

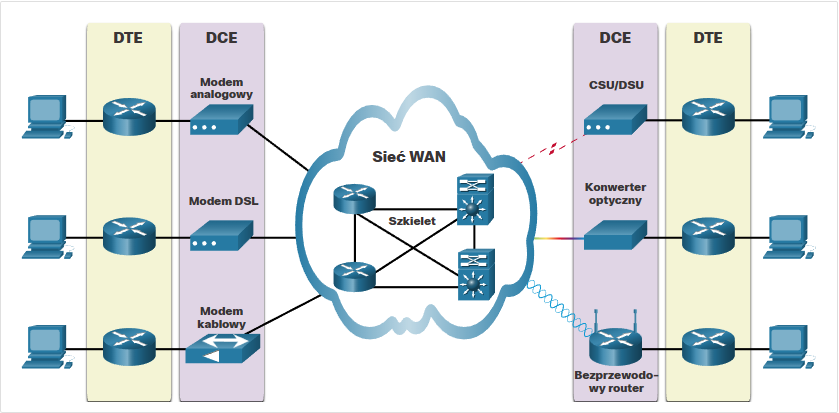

| Modem analogowy | Znany również jako modem dial-up. Przestarzałe urządzenie, które przekształcało (tj. modulowało) sygnały cyfrowe produkowane przez komputer na analogowe częstotliwości głosowe. Używa linii telefonicznych do przesyłania danych. |

| Modem DSL i Modem kablowy | Te szybkie modemy cyfrowe, znane pod wspólną nazwą modemy szerokopasmowe łączą się z routerem DTE za pomocą sieci Ethernet. Modemy DSL łączą się z siecią WAN za pomocą linii telefonicznych. Modemy kablowe łączą się z siecią WAN za pomocą linii koncentrycznych. Oba działają w podobny sposób jak modem analogowy, ale używają wyższych częstotliwości i prędkości transmisji. |

| CSU/DSU | Cyfrowe łącza dzierżawione potrzebują urządzeń CSU i DSU. Łączy urządzenie cyfrowe z linią cyfrową. Urządzenie CSU/DSU może być zarówno modemem jak i specjalnym interfejsem montowanym w routerze. CSU zapewnia zakończenie sygnału cyfrowego i zapewnia integralność połączenia poprzez korektę błędów i monitorowanie linii. DSU zaś, konwertuje sygnały pochodzące z sieci operatorskiej na ramki zrozumiałe dla urządzeń sieci LAN i odwrotnie. |

| Konwerter optyczny | Znany również jako konwerter światłowodowy. Urządzenia te łączą światłowody do mediów miedzianych i konwertują sygnały optyczne do impulsów elektronicznych. |

| Router bezprzewodowy lub punkt dostępu | Urządzenia służą do bezprzewodowego łączenia się z dostawcą WAN. Routery mogą również korzystać z bezprzewodowej łączności komórkowej. |

| Urządzenia szkieletowe sieci WAN | Sieć WAN składa się z wielu szybkich routerów i przełączników warstwy 3. Router lub przełącznik wielowarstwowy musi być w stanie obsługiwać wiele interfejsów telekomunikacyjnych o najwyższej prędkości stosowane w szkielecie sieci WAN. Musi także być w stanie przekazywać pakiety IP z pełną prędkością na wszystkich tych interfejsach. Router lub przełącznik wielowarstwowy również musi obsługiwać protokoły routingu używane w szkielecie. |

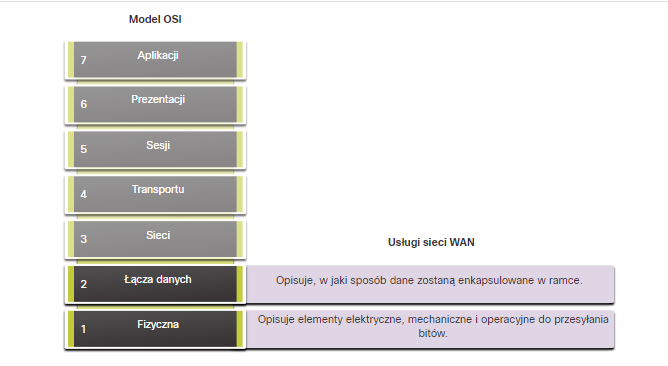

Przesyła bity sekwencyjnie na jednym kanale. Prawie cała komunikacja sieciowa odbywa się za jej pomocą.

Sieć z komutacją łączy ustanawia dedykowany obwód (lub kanał) między punktami końcowymi, zanim użytkownicy będą mogli się komunikować.

Podczas transmisji w sieci z komutacją łączy cała komunikacja korzysta z tej samej ścieżki. Cała stała pojemność przydzielona do obwodu jest dostępna na czas połączenia, niezależnie od tego, czy są informacje do transmisji, czy nie. Może to prowadzić do nieefektywności w użyciu obwodu. Z tego powodu komutacja łączy zasadniczo nie nadaje się do przesyłania danych.

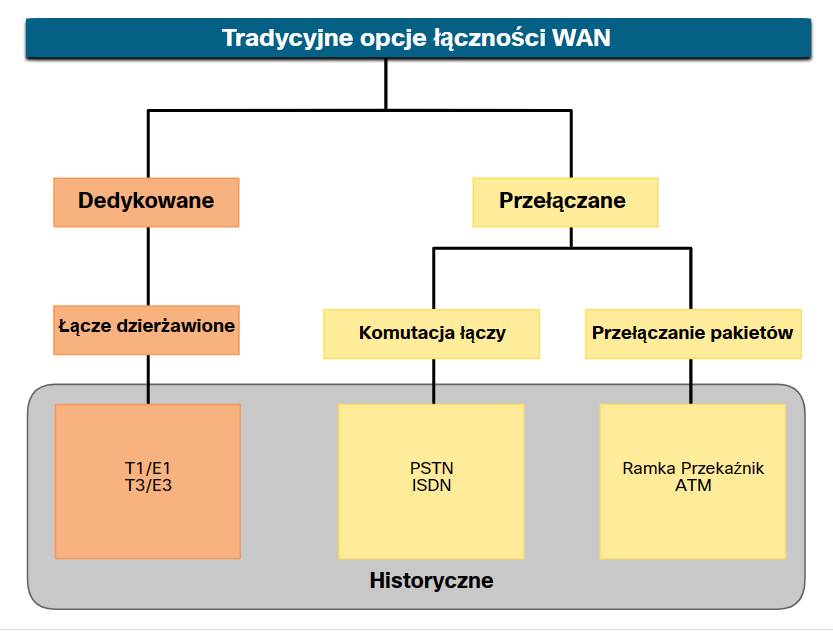

Dwa najpopularniejsze typy technologii WAN z komutacją łączy to publiczna komutowana sieć telefoniczna (PSTN) i sieć cyfrowa z integracją usług (ISDN).

W przeciwieństwie do komutacji łączy, przełączanie pakietów dzieli dane ruchu na pakiety, które są kierowane w sieci współużytkowanej. Przełączanie pakietów, nie wymaga zestawienia specjalnego obwodu/połączenia, ponadto pozwalają kilku urządzeniom komunikować się za pomocą tego samego kanału.

Typowe rodzaje technologii WAN z przełączaniem pakietów to Ethernet WAN (Metro Ethernet), Multiprotocol Label Switching (MPLS), a także starszy Frame Relay i starszy Asynchronous Transfer Mode (ATM).

Istnieją dwa optyczne standardy warstwy 1 OSI dostępne dla dostawców usług:

Dense Wavelength Division Multiplexing (DWDM) to nowsza technologia, która zwiększa nośność danych SDH i SONET poprzez jednoczesne wysyłanie wielu strumieni danych (multipleksowanie) przy użyciu różnych długości fal światła, jak pokazano na rysunku.

Łącza typu punkt-punkt dzierżawione od usługodawcy. Ten termin odnosi się do faktu, iż firma podnajmująca łącza płaci stały abonament za jego użytkowanie.

Inne nazwy łącz dzierżawionych to łącza szeregowe, łącza punkt-punkt, linie T1/E1, T3/E3.

Połączenia z komutacją łączy są dostarczane przez operatorów publicznych sieci telefonicznych (PSTN). Pętla lokalna łącząca CPE do CO to media miedziane. Istnieją dwie tradycyjne opcje komutacji łącza.

Dostęp Dialup WAN używa PSTN jako połączenia WAN. Tradycyjne sieci telefoniczne, mogą przesyłać dane binarne za pomocą modemów analogowych. Modem moduluje dane cyfrowe na sygnał analogowy u źródła i demoduluje sygnał analogowy na dane cyfrowe w miejscu docelowym. Szybkość przesyłania sygnałów jest ograniczona przez parametry fizyczne pętli lokalnej oraz jej połączenie z siecią PSTN. Prędkość ta wynosi mniej niż 56kb/s.

Dostęp dialup jest uważany za przestarzałą technologię WAN. Jednak nadal może być opłacalne rozwiązanie, gdy żadna inna technologia WAN nie jest dostępna.

ISDN to technologia komutacji łączy, która umożliwia pętli lokalnej PSTN przenoszenie sygnałów cyfrowych. Zapewniało to większą pojemność połączeń przełączanych niż dostęp do dialup. ISDN zapewnia szybkość transmisji danych od 45 Kbps do 2,048 Mb/s.

Jest technologią warstwy 2 (siecią wielodostępową bez obsługi rozgłaszania - NBMA), WAN używaną do łączenia zdalnych lokalizacji między sobą. Pojedynczy interfejs routera może służyć do połączeń z wieloma sieciami za pomocą różnych PVC. PVC są wykorzystywane do przenoszenia zarówno głosu jak i danych, pomiędzy adresem źródłowym i docelowym. Oferowana przez nie prędkość sięga 4 Mb/s, choć niektórzy operatorzy są w stanie zapewnić większe przepustowości.

Frame Relay tworzy stałe połączenia wirtualne, a każde z nich jest identyfikowane w sposób unikalny za pomocą identyfikatora DLCI (data link connection identifier).

Jest technologią, która umożliwia przesyłanie głosu, obrazów wideo i danych przez sieci prywatne i publiczne. Jest ona oparta na architekturze komórek, a nie ramek. Komórki ATM mają stałą długość 53 bajtów. 53-bajtowa komórka ATM zawiera 5-bajtowy nagłówek ATM i 48 bajtów treści zasadniczej. Małe komórki o stałej długości doskonale nadają się do przesyłania głosu i obrazów wideo, ponieważ ruch ten nie toleruje opóźnień. Ruch zawierający obrazy wideo i głos nie musi czekać na przesłanie większego pakietu danych.

Sieci ATM zostały w dużej mierze zastąpione szybszymi Metro Ethernet i rozwiązaniami internetowymi.

Ciemne włókno kabel światłowodowy, który nie jest w użyciu, a zatem “nieoświetlony”.

Operatorzy ISP oferują obecnie usługę Ethernet WAN z wykorzystaniem włókien światłowodowych. Usługa Ethernet WAN może mieć wiele nazw, w tym następujące:

Multiprotocol Label Switching (MPLS) to wysokowydajna technologia routingu WAN dla dostawcy usług umożliwiająca łączenie klientów bez względu na metodę dostępu lub typ obciążenia. MPLS obsługuje różne metody dostępu klienta (np. Ethernet, DSL, Cable, Frame Relay). MPLS może enkapsulować ruch wszystkich typy protokołów, w tym IPv4 i IPv6.

Router MPLS może być routerem krawędzi klienta (CE), routerem krawędzi dostawcy (PE) lub routerem wewnętrznym dostawcy (P). Zauważ, że MPLS obsługuje różne połączenia dostępu klienta.

Routery MPLS są routerami z przełączaniem etykiet (LSR). Oznacza to, że dołączają etykiety do pakietów, które są następnie używane przez inne routery MPLS do przesyłania ruchu. Gdy ruch opuszcza CE, router MPLS PE dodaje krótką etykietę o stałej długości pomiędzy nagłówkiem ramki a nagłówkiem pakietu. Routery MPLS P używają etykiety, aby określić następny przeskok pakietu. Etykieta jest usuwana przez router PE, gdy pakiet opuszcza sieć MPLS.

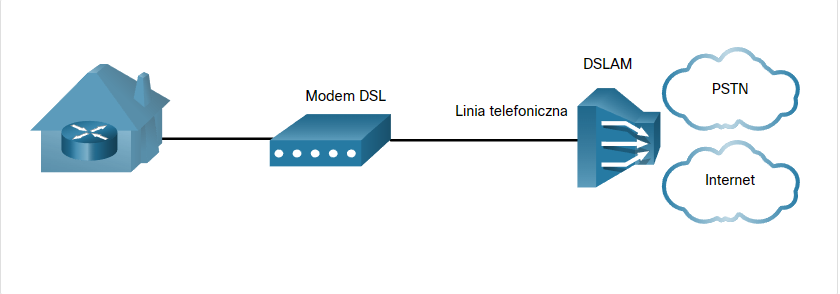

Cyfrowa linia abonencka (DSL) to szybka, o stałym połączeniu technologia, która wykorzystuje istniejące skrętki telefoniczne do świadczenia usług IP użytkownikom. DSL jest popularnym wyborem dla użytkowników domowych i dla działów IT przedsiębiorstwa do wspierania telepracowników.

Połączenie jest ustanawiane między modemem DSL a multiplekserem dostępu DSL (DSLAM).

Modem DSL konwertuje sygnały Ethernet z urządzenia telepracownika na sygnał DSL, który jest przesyłany do multipleksera dostępu DSL (DSLAM) w lokalizacji dostawcy.

DSLAM jest urządzeniem, znajdującym się w Biurze Centralnym (CO) dostawcy, a jego zadaniem jest połączenie wielu abonentów DSL. DSLAM jest zazwyczaj częścią routera, odpowiadającego za agregację.

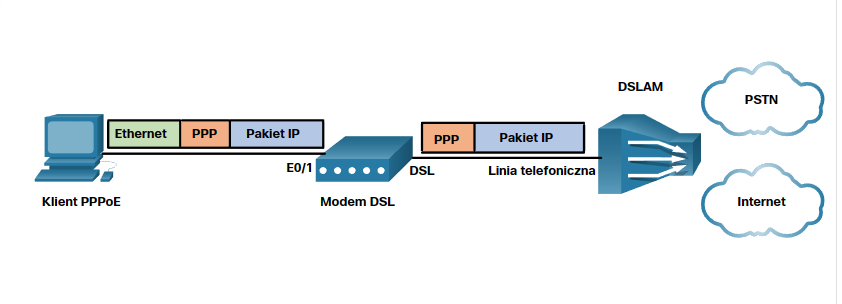

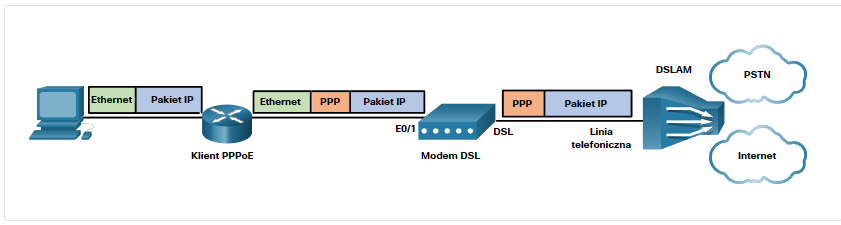

Protokół Point-to-Point (PPP) to protokół warstwy 2, który był powszechnie używany przez dostawców usług telefonicznych do nawiązywania połączeń router do routera i host do sieci za pośrednictwem dostępowej sieci telefonicznej i ISDN.

ISP nadal używają protokołu PPP jako protokołu Layer 2 dla szerokopasmowych połączeń DSL ze względu na następujące czynniki:

Host z klientem PPPoE

Router z klientem PPPoE

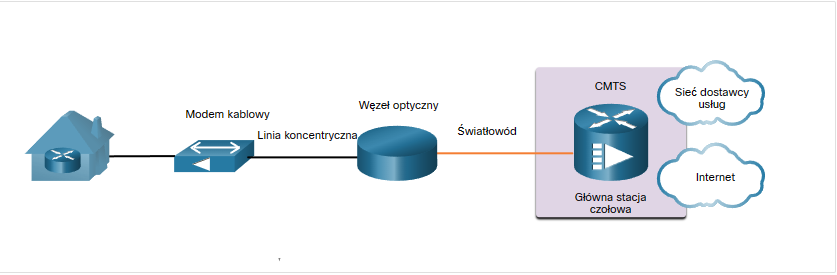

Technologia kablowa to szybka, stale połączona technologia, która wykorzystuje kabel koncentryczny firmy kablowej do świadczenia usług IP użytkownikom.

DOCSIS (Data over Cable Service Interface Specification) to międzynarodowy standard dodawania danych o dużej przepustowości do istniejącego systemu kablowego.

Operatorzy kablowi wdrażają hybrydowe sieci światłowodowe (HFC), aby umożliwić szybką transmisję danych do modemów kablowych. System ten używa kabli koncentrycznych, przenoszących sygnał radiowy w całej sieci. HFC wykorzystuje kabel światłowodowy i koncentryczny w różnych częściach sieci.

Fiber do x (FTTX) - instalacja kabla światłowodowego do lokalizacji użytkownika. Obejmuje:

Rozwiązania umożliwiające szerokopasmową technologię bezprzewodową:

Terminy przemysłu komórkowego: - Sieci 3G/4G/5G - Long-Term-Evolution (LTE)

Zwykle używany przez użytkowników wiejskich lub w odległych lokalizacjach, gdzie połączenia kablowe i DSL nie są dostępne. Aby abonent mógł skorzystać z dostępu satelitarnego, potrzebuje on talerza satelitarnego, dwóch modemów (wysyłanie i pobieranie) oraz kabla koncentrycznego łączącego modem z talerzem.

Prędkość pobierania wynosi od 5 Mb/s do 25 Mb/s. Natomiast prędkość wysyłania to około jednej dziesiątej prędkości pobierania.

Jest nową technologią opisaną w standardzie IEEE 802.16. Działa na podobnej zasadzie jak stacje bazowe telefonii komórkowej.

Pozwala na przekazywanie ruchu w sposób zaszyfrowany pomiędzy komputerami w sieci prywatnej lub publicznej, takiej jak Internet. Zamiast używać dedykowanego połączenia warstwy 2 (tj. linia dzierżawiona) VPN używa połączeń wirtualnych zwanych tunelami sieci VPN. Tunele VPN są kierowane przez Internet z prywatnej sieci firmy do zdalnej witryny lub hosta pracownika.

https://www.youtube.com/watch?v=xPi4uZu4uF0

VPN służy do tworzenia prywatnych połączeń sieciowych w celu zabezpieczenia ruchu sieciowego między lokacjami a użytkownikami.

| Korzyść | Opis |

|---|---|

| Oszczędności | Wraz z pojawieniem się opłacalnych technologii o dużej przepustowości, organizacje mogły używać VPN, aby obniżyć koszty połączeń jednocześnie zwiększając przepustowość połączenia zdalnego. |

| Ochrona | VPN zapewniają najwyższy poziom bezpieczeństwa, korzystając z zaawansowanych protokołów szyfrowania i uwierzytelniania, które chronią dane przed nieautoryzowanym dostępem. |

| Skalowalność | VPN umożliwiają organizacjom korzystanie z Internetu, co ułatwia dodawanie nowych użytkowników bez dodawania znaczącej infrastruktury. |

| Kompatybilność | VPN można zaimplementować w wielu różnych opcjach łącza WAN w tym wszystkich popularnych technologiach szerokopasmowych. Pracownicy zdalni mogą korzystać z tych szybkich połączeń, aby uzyskać bezpieczny dostęp do ich sieci korporacyjnych. |

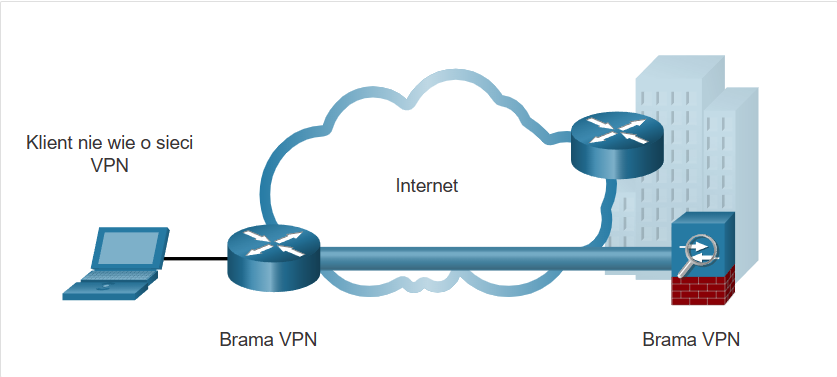

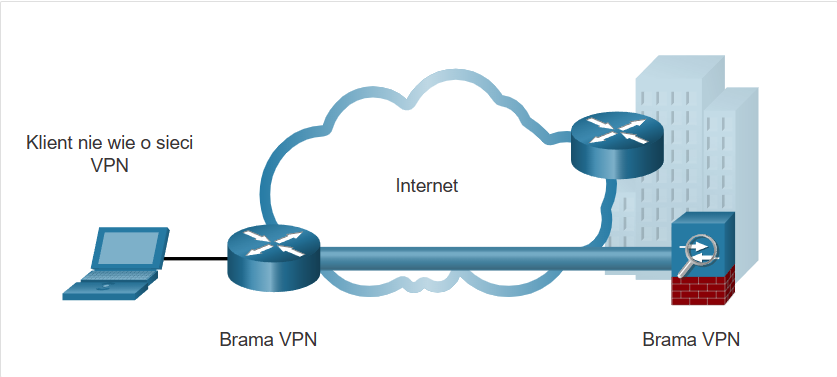

Sieć VPN typu lokacja-lokacja jest tworzona, gdy urządzenia kończące VPN, zwane także bramami VPN, są wstępnie skonfigurowane z informacjami potrzebnymi do ustanowienia bezpiecznego tunelu. Ruch VPN jest szyfrowany tylko między tymi urządzeniami. Hosty wewnętrzne nie wiedzą, że używana jest sieć VPN.

Sieć VPN dostępu zdalnego jest tworzona dynamicznie w celu ustanowienia bezpiecznego połączenia między klientem a urządzeniem końcowym VPN.

W zależności od tego kto zarządza VPN rozwiązania możemy wdrażać jako:

Jest to powszechne rozwiązanie dla ruchu w przedsiębiorstwie.

Typy wdrożeń VPN:

| Typy wdrożeń VPN | |

|---|---|

| VPN typu lokacja-lokacja | IPsec VPN |

| GRE przez IPsec | |

| Cisco Dynamic Multipoint Virtual Private Network (DMVPN) | |

| Interfejs wirtualnego tunelu IPsec (VTI) | |

| Połączenie VPN IPsec oparte na kliencie | |

| VPN dostępu zdalnego | Połączenie VPN IPsec oparte na kliencie |

| Bezklientowe połączenie SSL | |

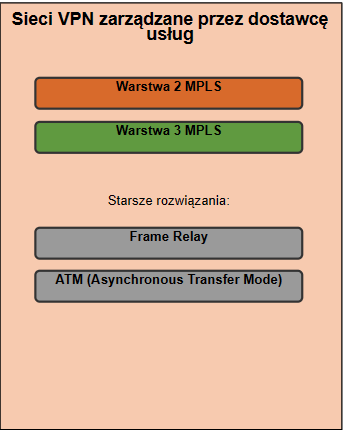

Są tworzone i zarządzane przez sieć dostawcy. Używa Mutliprotocol Label Switching (MPLS) w warstwie 2 lub warstwie 3. MPLS to technologia routingu używana przez dostawcę do tworzenia wirtualnych ścieżek między lokacjami. To skutecznie oddziela ruch od innych klientów.

Porównanie IPsec i SSL

| Funkcja | IPsec | SSL |

|---|---|---|

| Obsługiwane aplikacje | Rozległe - Wszystkie aplikacje oparte na protokole IP są obsługiwane. | Orgraniczone - Tylko aplikacje internetowe i udostępnianie plików jest obsługiwane. |

| Siła uwierzytelnienia | Silna - Używa uwierzytelniania dwukierunkowego za pomocą kluczy współdzielonych lub certyfikatów cyfrowych. | Umiarkowana - Korzystanie z uwierzytelniania jednokierunkowego lub dwukierunkowego. |

| Siła szyfrowania | Silna - Używa kluczy o długości od 56 do 256 bitów. | Od umiarkowanej do silnej - z kluczami o długości od 40 bitów do 256 bitów. |

| Złożoność połączenia | Średnia - Ponieważ wymaga klienta VPN wstępnie zainstalowanego na hoście. | Niska - Wymaga tylko przeglądarki internetowej na hoście. |

| Opcja połączenia | Ograniczona — Tylko określone urządzenia z określonymi konfiguracjami mogą się łączyć. | Rozległe - Każde urządzenie z przeglądarką internetową może się połączyć. |

Warto pamiętać, że SSL i IPsec nie wykluczają się i można ich używac jednocześnie w zależności od potrzeb.

Brama VPN enkapsuluje i szyfruje ruch wychodzący dla całego ruchu z określonej witryny. Następnie przesyła ruch przez tunel VPN przez Internet do bramy VPN w miejscu docelowym. Po odebraniu, odbierająca brama VPN usuwa nagłówki, odszyfrowuje zawartość i przekazuje pakiet do hosta docelowego w swojej sieci prywatnej.

Sieci VPN typu lokacja-lokacja są zwykle tworzone i zabezpieczane przy użyciu zabezpieczeń IP (IPsec).

Generic Routing Encapsulation (GRE) - niezabezpieczony protokół tunelowania VPN typu lokacja-lokacja.

Hermetyzacja GRE - to proces enkaspulaji ruchu protokołu routingu przy użyciu pakietu GRE, a następnie enkapsulacji pakietu GRE w pakiet IPsec, aby bezpieczecznie przesłać go docelowej bramy. Rozwiązuje to problem nie możności tworzenia bezpiecznych tuneli dla ruchu innego typu niż unicast w standardowej sieci VPN IPSec, co sprawia że protokołu routingu nie mogę wymieniać informacji o routingu.

Terminy do opsiu hermetyzacji GRE:

Dynamic Multipoint VPN (DMVPN) - oprogramowanie Cisco tworzoące wiele sici VPN w łatwy, dynamiczny i skalowalny sposób. DMVPN polega na IPSec.

IPsec Virtual Tunnel Interface (VTI) upraszcza proces konfiguracji wymagany do obsługi wielu lokalizacji i zdalnego dostępu. Konfiguracje IPsec VTI są stosowane do interfejsu wirtualnego zamiast statycznego mapowania sesji IPsec na interfejs fizyczny. Obsługuje ruch unicast i multicast, więc konfigurowanie tuneli GRE nie jest konieczne.

Typy rozwiązań MPLS VPN obsługiwanych przez dostawców usług:

IPsec to standard IETF (RFC 2401-2412), który definiuje sposób zabezpieczenia VPN w sieciach IP. IPsec chroni i uwierzytelnia pakiety IP między źródłem a miejscem docelowym. IPsec może chronić ruch z warstw od 4 do 7.

IPSec zapewnia funkcje bezpieczeństwa tj.:

IPSec enkapsuluje pakiety przy użyciu nagłówka uwierzytelniania (AH) lub protokołu Encapsulation Security Protocol (ESP).

Jest odpowiednie tylko wtedy, gdy poufność nie jest wymagana lub dozwolona. Zapewnia uwierzytelnianie i integralność danych, ale nie zapewnia poufności danych (szyfrowania). Cały tekst jest przesyłany w postaci niezaszyfrowanej.

Zapewnia poufność i uwierzytelnianie. Szyfruje pakiety IP i zapewnia uwierzytelnianie wewnętrznego pakiet IP I nagłówka ESP. Szyfrowanie i uwierzytelnianie są opcjonalne, ale przynajmniej jedno musi być wybrane.

Więcej informacji znajdziesz tutaj

Więcej informacji znajdziesz tutaj

Więcej informacji znajdziesz tutaj

Istnieją różne sposoby wymiany klucza DH. Wariacje te określane są jako grupy:

Więcej informacji znajdziesz tutaj

To określony czas, jaki trwa określony proces, na przykład czas potrzebny na umieszczenie go na nośniku transmisji.

Zajmuje nieokreślony czas i ma wpływ na takie czynniki, jak ilość ruchu która jest przetwarzana.

| Opóźnienie | Opis |

|---|---|

| Opóźnienie kodu | Stała ilość czasu potrzebnego do skompresowania danych u źródła przed przesyłaniem do pierwszego urządzenia sieciowego, zwykle przełącznika. |

| Opóźnienie pakietowania | Stała ilość czasu potrzebna do enkapsulacji pakietu. |

| Opóźnienie kolejkowania | Zmienna ilość czasu, w którym ramka lub pakiet czeka na przesyłanie na łaczu. |

| Opóźnienie serializacji | Stała ilość czasu potrzebnego do przesłania ramki przez okablowanie. |

| Opóźnienie propagacji | Zmienna ilość czasu potrzebna na przejście ramki między nadawcą a odbiorcą. |

| Opóźnienie eliminacji jittera | Stała ilość czasu potrzebna na zbuforowanie przepływu pakietów, a następnie wysłanie ich w równych odstępach czasu. |

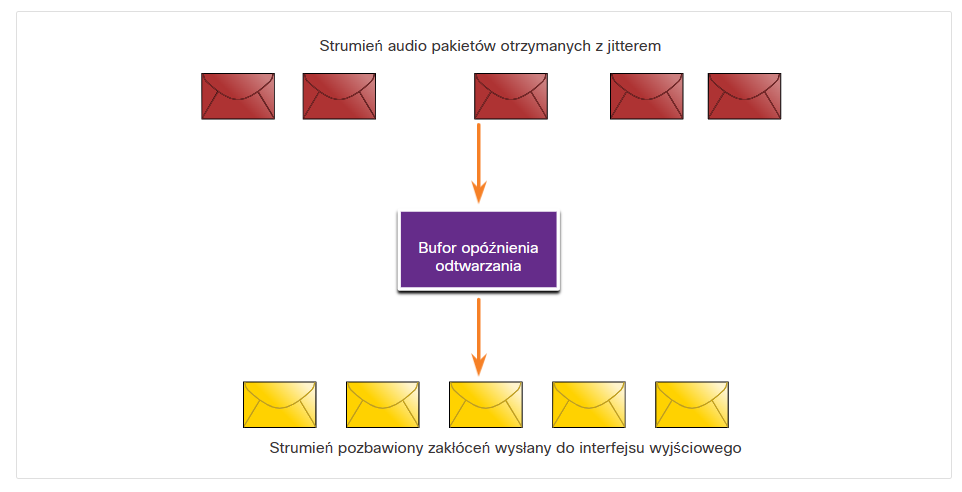

Zmienność wartości opóźnienia odebranych pakietów. Z powodu przeciążenia sieci, niewłaściwego kolejkowania lub błędów konfiguracji, opóźnienie między poszczególnymi pakietami może się zmieniać, a nie pozostawać stałe.

Bez żadnych mechanizmów QoS pakiety są przetwarzane w kolejności, w jakiej zostały odebrane. W przypadku przeciążenia urządzenia sieciowe mogę odrzucać pakiety. Oznacza to, że pakiety wideo czy głosowe będą odrzucane z taką samą częstotliwością jak inne (np. e-mail, http).

Mechanizm kompensujący napotkany przez router jitter. Musi on burforować pakiety, a następnie odtwarzać je w stały strumieniu. Pakiety cyfrowe są późnień konwertowane na analogowy strumień audio.

W przypadku małym strat (jak pakiet) cyfrowy procesor sygnałowy (DSP) interpoluje dźwięk i sprawia że problem nie jest słyszalny.

| Charakterystyka ruchu głosowego | Wymagania jednokierunkowe |

|---|---|

|

|

| Charakterystyka ruchu wideo | Wymagania jednokierunkowe |

|---|---|

|

|

| Charakterystyka ruchu danych |

|---|

|

| Parametr | Krytyczne | Nie krytyczne |

|---|---|---|

| Interaktywne | Ustala priorytety dla najmniejszego opóźnienia w całym ruchu danych i stara się uzyskać 1 do 2 sekund czasu reakcji. | Aplikacje mogłyby skorzystać na mniejszym opóźnieniu. |

| Nie interaktywne | Opóźnienie może się znacznie różnić, o ile zapewniona jest niezbędna minimalna przepustowość. | Pobiera pozostałą przepustowość po spełnieniu wszystkich potrzeb związanych z obsługą głosu, wideo i innych danych |

Algorytmy QoS przedstawione w kursie:

Znana również jako „kto pierwszy, ten lepszy”, bufory i pakiety przesyłek dalej w kolejności ich przybycia.

Jest zautomatyzowaną metodą planowania, która zapewnia uczciwą alokację przepustowości dla całego ruchu sieciowego. WFQ nie zezwala na konfigurację opcji klasyfikacji. WFQ stosuje priorytet lub wagi do zidentyfikowanego ruchu i klasyfikuje go do rozmów lub przepływów.

WFQ następnie określa, ile przepustowości każdy przepływ jest dozwolony w stosunku do innych przepływów. Algorytm przepływowy używany przez WFQ jednocześnie planuje interaktywny ruch z przodu kolejki w celu skrócenia czasu reakcji. Następnie dość dzieli pozostałą przepustowość wśród przepływów o wysokiej przepustowości. Funkcja WFQ umożliwia nadanie niewielkiemu, interaktywnemu ruchowi, na przykład sesjom Telnet i głosu, pierwszeństwa w stosunku do dużego ruchu, takiego jak sesje FTP.

WFQ klasyfikuje ruch na różne przepływy w oparciu o adresowanie nagłówków pakietów.

Ograniczenia WFQ:

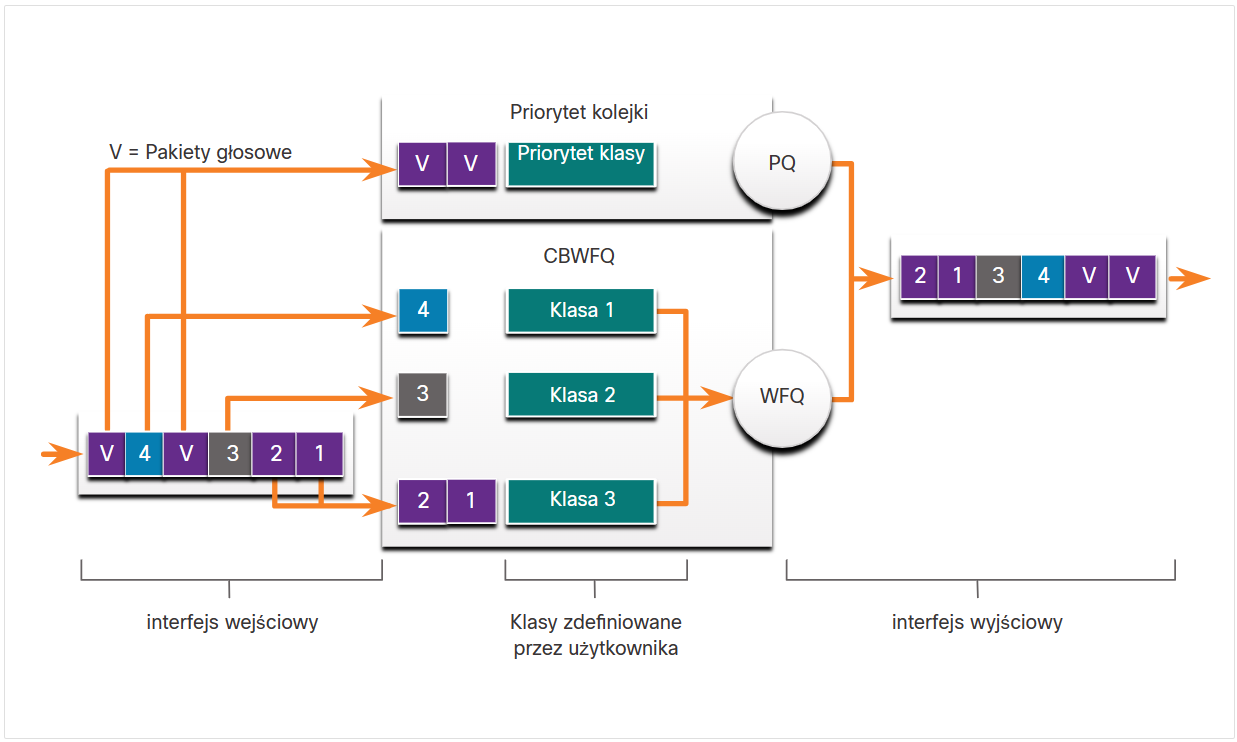

Class-Based Weighted Fair Queuing (CBWFQ) rozszerza standardową funkcjonalność WFQ, aby zapewnić obsługę klas ruchu zdefiniowanych przez użytkownika. Za pomocą CBWFQ definiujesz klasy ruchu na podstawie kryteriów dopasowania, w tym protokołów, list kontroli dostępu (ACL) i interfejsów wejściowych.

Algorytm zarządzania kolejką polegającym na tym, że router odrzuca każdy pakiet docierający na koniec kolejki kiedy całkowicie wykorzystał swoje zasoby przechowywania pakietów. Tail drop to domyślna odpowiedź kolejkowania na przeciążenie, traktuje jednakowo cały ruch i nie rozróżnia klas usług.

Funkcja kolejki o niskim opóźnieniu (LLQ) zapewnia ścisłe kolejkowanie priorytetowe (PQ) do CBWFQ. Ścisłe PQ umożliwia wysyłanie pakietów wrażliwych na opóźnienia, takich jak głos przed pakietami w innych kolejkach. LLQ zapewnia ścisłą kolejkę priorytetową dla CBWFQ, zmniejszając drgania w rozmowach głosowych.

| Model | Opis |

|---|---|

| Model najlepszych wysiłków (best-effort) |

|

| Usługi zintegrowane (IntServ) |

|

| Usługi zróżnicowane (DiffServ) |

|

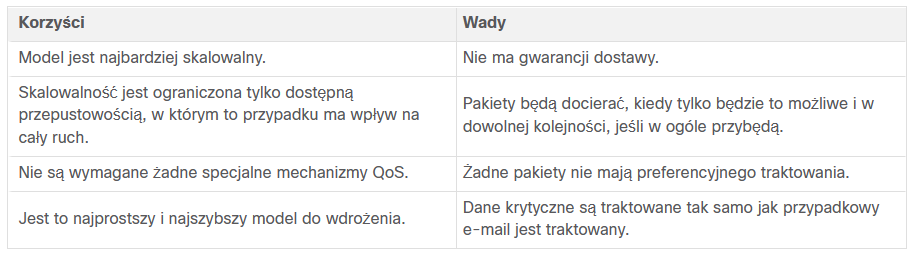

Podstawowym założeniem Internetu jest dostarczanie pakietów z największą starannością i nie daje żadnych gwarancji. Podejście to jest nadal dominujące w Internecie i pozostaje właściwe dla większości celów.

Korzyści i wady modelu best-effort

| Narzędzia QoS | Opis |

|---|---|

| Narzędzia do klasyfikacji i znakowania |

Sesje lub przepływy są analizowane w celu określenia, która klasa ruchu jest do nich przydatna. Po określeniu klasy ruchu pakiety są oznaczone. |

| Narzędzia do unikania zatorów |

Na klasy ruchu przydzielane są porcje zasobów sieciowych, zgodnie z zaleceniami przez badanie QoS. Zasady QoS określają również, w jaki sposób część ruchu może być selektywna upuszczona, opóźniona lub ponownie oznaczona, aby uniknąć zatorów. Głównym narzędziem do unikania przeciążenia jest WRED i służy do regulacji ruchu danych TCP w sposób efektywny pod względem przepustowości, zanim wystąpią spadki ogona spowodowane przepełnieniem kolejki. |

| Narzędzia do zarządzania zatorami |

Gdy ruch przekracza dostępne zasoby sieciowe, jest umieszczany w kolejce w oczekiwaniu na dostępność zasobów. Wspólne narzędzia zarządzania ograniczeniami oparte na systemie Cisco IOS obejmują CBWFQ i algorytmy LLQ. |

Klasyfikacja - określa klasę ruchu, do której należą pakiety lub ramki.

Oznakowanie - dodawanie wartości do nagłówka pakietów. Urządzenia odbierające pakiet sprawdzają to pole, aby zweryfikować, czy jest zgodne ze zdefiniowaną polityką. Oznaczanie powinny odbywać się jak nabliżej źródła. Ustanawia to granicę zaufania.

CDP to zastrzeżony protokół warstwy 2 firmy Cisco, który zbiera informacje o urządzeniach Cisco na tych samych łączach danych.

Urządzenie wysyła okresowe ogłoszenia CDP do podłączonych urządzeń, jak pokazano na rysunku.

Router# show cdp

Global CDP information:

Sending CDP packets every 60 seconds

Sending a holdtime value of 180 seconds

Sending CDPv2 advertisements is enabledWyświetla informacje na temat CDP.

Router(config)# cdp runWłącza CDP dla wszystkich obsługiwanych interfejsów urządzenia. Jest to polecenie trybu konfiguracji globalnej. Po dodaniu słowa no możemy wyłączyć CDP - no cdp run.

Switch(config)# interface gigabitethernet 0/0/1

Switch(config-if)# cdp enableWłącza CDP na konkretnym interfejsie.

Router# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Total cdp entries displayed : 0Wyświetla stan CDP i listę sąsiadów.

Router# show cdp interface

GigabitEthernet0/0/0 is administratively down, line protocol is down

Encapsulation ARPA

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

GigabitEthernet0/0/1 is up, line protocol is up

Encapsulation ARPA

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

GigabitEthernet0/0/2 is down, line protocol is down

Encapsulation ARPA

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

Serial0/1/0 is administratively down, line protocol is down

Encapsulation HDLC

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

Serial0/1/1 is administratively down, line protocol is down

Encapsulation HDLC

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

GigabitEthernet0 is down, line protocol is down

Encapsulation ARPA

Sending CDP packets every 60 seconds

Holdtime is 180 seconds

cdp enabled interfaces : 6

interfaces up : 1

interfaces down : 5Wyświetal interfejsy z włączonym CDP.

Link Layer Discovery Protocol (LLDP) robi to samo co CDP, ale nie jest specyficzny dla urządzeń Cisco.

Switch(config)# lldp runWłącza LLDP globalnie na urzadzeniu.

Switch(config)# interface gigabitethernet 0/1

Switch(config-if)# lldp transmitWłącza przesyłanie pakietów LLDP na interfejsie.

Switch(config)# interface gigabitethernet 0/1

Switch(config-if)# lldp receiveWłącza odbieranie pakietów LLDP na interfejsie.

Switch# show lldp

Global LLDP Information:

Status: ACTIVE

LLDP advertisements are sent every 30 seconds

LLDP hold time advertised is 120 seconds

LLDP interface reinitialisation delay is 2 secondsPozwala na sprawdzenie czy LLDP został właczony.

S1# show lldp neighbors detail

------------------------------------------------

Chassis id: 848a.8d44.49b0

Port id: Gi0/0/1

Port Description: GigabitEthernet0/0/1

System Name: R1

System Description:

Cisco IOS Software [Fuji], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.4, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2019 by Cisco Systems, Inc.

Compiled Thu 22-Aug-19 18:09 by mcpre

Time remaining: 111 seconds

System Capabilities: B,R

Enabled Capabilities: R

Management Addresses - not advertised

Auto Negotiation - not supported

Physical media capabilities - not advertised

Media Attachment Unit type - not advertised

Vlan ID: - not advertised

------------------------------------------------

Chassis id: 0025.83e6.4b00

Port id: Fa0/1

Port Description: FastEthernet0/1

System Name: S2

System Description:

Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 15.0(2)SE4, RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2013 by Cisco Systems, Inc.

Compiled Wed 26-Jun-13 02:49 by prod_rel_team

Time remaining: 107 seconds

System Capabilities: B

Enabled Capabilities: B

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 16

Vlan ID: 1

Total entries displayed: 2Wyświetla wykrytych sąsiadów.

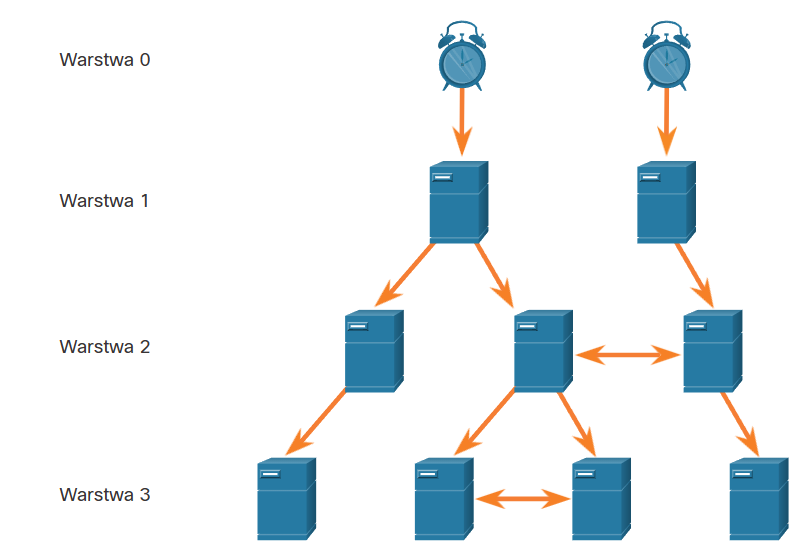

Protokół czasu sieciowego (NTP) - umożliwia routerom w sieci synchronizację ustawień czasu z serwerem NTP. NTP korzysta z portu UDP 123 i jest udokumentowany w dokumencie RFC 1305.

Sieci NTP używają hierarchicznego systemu źródeł czasu. Każdy poziom nazywa się warstwą (tzw. stratum). Poziom warstwy definiuje się jako liczbę przeskoków z autorytatywnego źródła.

Autorytatywne źródła czasu, nazywane również urządzeniami warstwy 0, są urządzeniami do pomiaru czasu o wysokiej precyzji, które są uważane zaza dokładne i wiążą się z niewielkim lub żadnym opóźnieniem.

R1# show clock detail

20:55:10.207 UTC Fri Nov 15 2019

Time source is user configurationWyświetla bieżący czas na urządzeniu.

R1(config)# ntp server 209.165.200.225

R1(config)# end

R1# show clock detail

21:01:34.563 UTC Fri Nov 15 2019

Time source is NTPJest to polecenie trybu konfiguracji globalnej. Konfiguruje ono urządzenie o konkretnym adresie IP (np. 209.165.200.225) jako serwer NTP.

R1# show ntp associations

address ref clock st when poll reach delay offset disp

*~209.165.200.225 .GPS. 1 61 64 377 0.481 7.480 4.261

* sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configuredWyświetla informacje z którym urządzeniem jest zsynchronizowany zegar.

S1# show ntp status

Clock is synchronized, stratum 3, reference is 192.168.1.1

nominal freq is 119.2092 Hz, actual freq is 119.2088 Hz, precision is 2**17

reference time is DA08904B.3269C655 (13:31:55.196 PST Tue Nov 15 2019)

clock offset is 18.7764 msec, root delay is 102.42 msec

root dispersion is 38.03 msec, peer dispersion is 3.74 msec

loopfilter state is 'CTRL' (Normal Controlled Loop), drift is 0.000003925 s/s

system poll interval is 128, last update was 178 sec ago.Wyświetla informacje na temat NTP na urządzeniu.

SNMP - Simple Network Management Protocol - umożlwia administratorom zarządzanie węzłami (tj. serwery, PC, router, switch’e itp.). Umożliwia również monitorowanie wydajności sieci, rozwiązywanie problemów i planowanie rozwoju sieci.

SNMP jest protokołem warstwy aplikacji (warstwy 7).

Akcje get i set są wykorzystywane do wykonywania określonych operacji:

| Sposób działania | Opis |

|---|---|

| get-request | Pobiera wartość z określonej zmiennej. |

| get-next-request | Pobiera wartość ze zmiennej w tabeli; zarządca SNMP nie musi znać dokładnej nazwy zmiennej. Wykonywane jest sekwencyjne wyszukiwanie w celu znalezienia potrzebnej zmiennej z tabeli. |

| get-bulk-request | Pobiera duży blok danych, takich jak wiele wierszy w tabeli, które w innym wypadku wymagały by transmisji wielu małych bloków danych. (Działa tylko z wersją SNMPv2 lub późniejszą) |

| get-response | Odpowiada na get-request, get-next-request, oraz set-request wysłany przez NMS. |

| set-request | Przechowuje wartość w określonej zmiennej. |

Agent SNMP może odpowiadać na żądania menedżera SNMP w sposób następujący:

Pułapki (traps) - komunikaty alarmowe generowane bez żądania, informujące menadżera SNMP o stanie sieci i ewentualnych zdarzeniach.

Jest to prosty protokół zarządzania siecią zdefiniowany w RFC 1157. Jest to starsze rozwiązanie i nie jest często spotykane w sieciach. Wykorzystuje ciągi społeczności do uwierzytelniania.

Jest zdefiniowany w RFC 1901 do 1908. Wykorzystuje ciągi społeczności do uwierzytelniania.

Pierwotnie zdefiniowany w RFC 2273 do 2275. Zapewnia uwierzytelnianie i szyfrowanie pakietów w sieci oraz obejmuję następujące funkcje bezpieczeństwa: uwierzytelnianie pochodzenia , integralność, poufność.

Są to hasła zapisane jawnym tekstem, które uwierzytelniają dostęp do obiektów MIB.

Baza MIB identyfikuje każdą zmienną za pomocą unikalnego identfykatora obiektu (OID). Baza MIB organizuje obiekty OID w sposób hierarchiczny, zazwyczaj w postaci drzewa, bazując na standardach RFC.

Protokół Syslog jest najpopularniejszą metodą uzyskiwania dostępu do komunikatów systemowych. Używa portu UDP 514 do wysyłania powiadomień o zdarzeniach przez sieci IP do modułów zbierających komunikaty o zdarzeniach.

Usługa rejestrowania syslog zapewnia trzy podstawowe funkcje, jak następuje:

Na urządzeniach Cisco syslog rozpoczyna się od wysłania komunikatów systemowych i danych wyjściowych debug od lokalnego procesu rejestrowania, który jest wewnętrzny dla urządzenia. O tym w jaki sposób proces logowania zarządza tymi komunikatami i wynikami, decyduje konfiguracja urządzenia. Dane mogą być wysyłane do np.: - Bufora rejestrowania (pamięć RAM routera lub przełącznika) - Konsoli - Terminala - Serwera syslog

Każdy komunikat syslog posiada obiekt, którego dotyczy oraz poziom ważności. Im mniejszy numer poziomu ważności, tym większe znaczenie krytyczne ma dany komunikat alarmowy.

| Nazwa ważności | Poziom ważności | Wyjaśnienie |

|---|---|---|

| Nagła sytuacja | Poziom 0 | System nie nadaje się do użytku |

| Alarm | Poziom 1 | Potrzebne natychmiastowe działanie |

| Krytyczne | Poziom 2 | Stan krytyczny |

| Błąd | Poziom 3 | Stan błędu |

| Ostrzeżenie | Poziom 4 | Stan ostrzegawczy |

| Powiadomienie | Poziom 5 | Stan normalny, ale istotny |

| Informacyjny | Poziom 6 | Komunikat informacyjny |

| Debugowanie | Poziom 7 | Komunikat debug |

Oprócz poziomu ważności komunikaty syslog posiadają również obiekt, którego dotyczą. Obiekt syslog to identyfikator usługi, pozwalający zidentyfikować i skateryzować dane na temat stanu systemu na potrzeby raportowania błędów i zdarzeń.

Typowe obiekty syslog na urządzeniach z Cisco IOS: - IP - protokół OPSF - system operacyjny (SYS) - zabezpieczenia na poziomie IP (IPSec) - interfejs IP (IF)

R1# configure terminal

R1(config)# interface g0/0/0

R1(config-if)# shutdown

%LINK-5-CHANGED: Interface GigabitEthernet0/0/0, changed state to administratively down

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to downDomyślnie wiadomość wiadomości dziennika nie są oznaczone znacznikiem czasu. Aby to zmienić używamy polecenia service timestamps log datetime.

Router# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw system:

- - opaque rw tmpsys:

* 7194652672 6294822912 disk rw bootflash: flash:#

256589824 256573440 disk rw usb0:

1804468224 1723789312 disk ro webui:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - opaque wo syslog:

33554432 33539983 nvram rw nvram:

- - network rw rcp:

- - network rw ftp:

- - network rw http:

- - network rw scp:

- - network rw sftp:

- - network rw https:

- - opaque ro cns:

Router#Wyświetla listę wszystkich dostępnych systemów plików.

Router# dir

Directory of bootflash:/

11 drwx 16384 Aug 2 2019 04:15:13 +00:00 lost+found

370945 drwx 4096 Oct 3 2019 15:12:10 +00:00 .installer

338689 drwx 4096 Aug 2 2019 04:15:55 +00:00 .ssh

217729 drwx 4096 Aug 2 2019 04:17:59 +00:00 core

379009 drwx 4096 Sep 26 2019 15:54:10 +00:00 .prst_sync

80641 drwx 4096 Aug 2 2019 04:16:09 +00:00 .rollback_timer

161281 drwx 4096 Aug 2 2019 04:16:11 +00:00 gs_script

112897 drwx 102400 Oct 3 2019 15:23:07 +00:00 tracelogs

362881 drwx 4096 Aug 23 2019 17:19:54 +00:00 .dbpersist

298369 drwx 4096 Aug 2 2019 04:16:41 +00:00 virtual-instance

12 -rw- 30 Oct 3 2019 15:14:11 +00:00 throughput_monitor_params

8065 drwx 4096 Aug 2 2019 04:17:55 +00:00 onep

13 -rw- 34 Oct 3 2019 15:19:30 +00:00 pnp-tech-time

249985 drwx 4096 Aug 20 2019 17:40:11 +00:00 Archives

14 -rw- 65037 Oct 3 2019 15:19:42 +00:00 pnp-tech-discovery-summary

17 -rw- 5032908 Sep 19 2019 14:16:23 +00:00 isr4200_4300_rommon_1612_1r_SPA.pkg

18 -rw- 517153193 Sep 21 2019 04:24:04 +00:00 isr4200-universalk9_ias.16.09.04.SPA.bin

7194652672 bytes total (6294822912 bytes free)

Router#Wyświetla zawartość katalogu.

Zmienia aktualny katalog

Wyświetla obecną ścieżkę.

R1# copy flash: tftp:

Source filename []? isr4200-universalk9_ias.16.09.04.SPA.bin

Address or name of remote host []? 172.16.1.100

Destination filename [isr4200-universalk9_ias.16.09.04.SPA.bin]?

Writing isr4200-universalk9_ias.16.09.04.SPA.bin...

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

(output omitted)

517153193 bytes copied in 863.468 secs (269058 bytes/sec) R1# configure terminal

R1(config)# boot system flash0:isr4200-universalk9_ias.16.09.04.SPA.bin

R1(config)# exit

R1#

R1# copy running-config startup-config

R1#

R1# reload

Proceed with reload? [confirm]

*Mar 1 12:46:23.808: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.Aby załadować nowy obraz podczas uruchamiania należy użyć polecenia konfiguracji globalnej boot system.

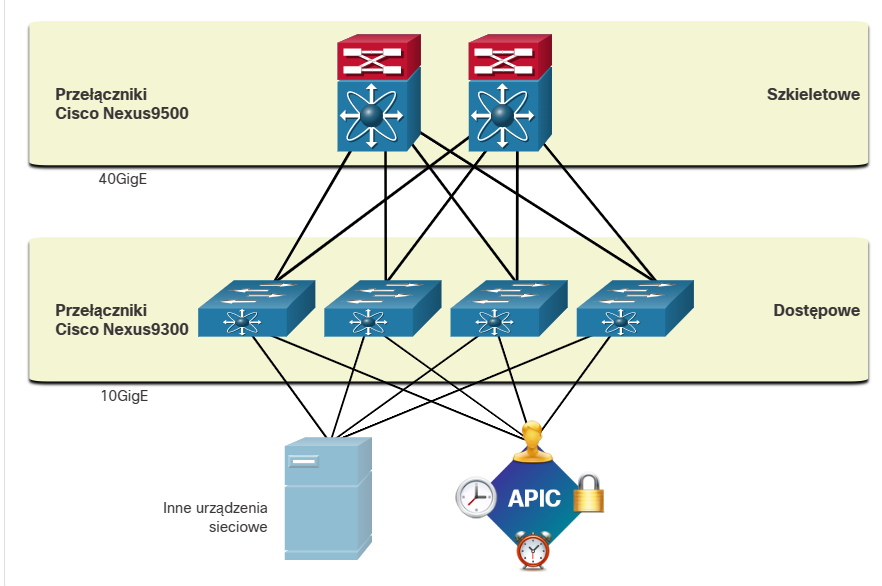

Reprezentuje brzeg sieci, w którym ruch wychodzi lub wchodzi do sieci. Przełączniki warstwy dostepu zapewniają użytkownikowi dostęp do sieci, łącza się z przełącznikami warstwy dystrybucji.

Łączy warstwę dostępu i warstwę rdzeniową. Integruje się ze szkieletem i użytkownikami, zapewniając inteligentne przełączanie, routing i bezpieczeństwo.

Warstwa ta stanowi szkiele sieci. Służy jako agregatora dla wszystkich urządzeń warstwy dystrybucji i łączy kampus z resztą sieci. Zapewnia izolację błędów i szybką łączność w sieci szkieletowej.

Cisco Borderless Network to architektura sieciowa, która zapewnia organizacjom obsługę sieci bez granic, zapewnia strukturę do ujednolicenia dostępu przewodowego i bezprzewodowego.

Budowa nieograniczonych sieci przełącznych jest oparta na następujących zasadach:

| Kwestia | Opis |

|---|---|

| Koszt | Koszt przełącznika zależy od liczby i prędkości interfejsów, obsługiwanych funkcji i możliwości rozbudowy. |

| Gęstość portów | Przełączniki sieciowe muszą obsłużyć odpowiednią liczbę urządzeń w sieci. |

| Zasilanie | Jest teraz powszechne w przypadku punktów dostępu, telefonów IP i kompaktowych przełączników Power over Ethernet (PoE). Oprócz rozważań PoE, niektóre przełączniki montowane w obudowie obsługują nadmiarowe zasilacze. |

| Niezawodność | Przełącznik powinien zapewniać ciągły dostęp do sieci. |

| Szybkość portów | Szybkość połączenia sieciowego ma podstawowe znaczenie dla użytkowników końcowych. |

| Bufory ramek | Zdolność przełącznika do przechowywania ramek jest ważna w sieci gdzie mogą występować zatłoczone porty do serwerów lub innych obszarów sieci. |

| Skalowalność | Liczba użytkowników w sieci zazwyczaj rośnie w czasie; w związku z tym przełącznik powinien zapewnić możliwość wzrostu. |

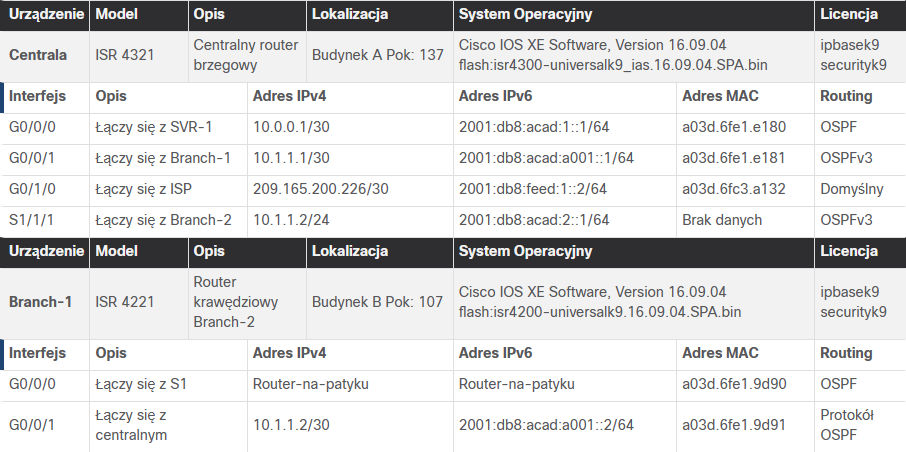

Dokumentacja sieciowa obejmuje następujące elmementy:

Przedstawia fizyczny układ urządzeń podłączonych do sieci. Aby rozwiązać problem z warstwą fizyczną musisz wiedzieć jak urządzenia są fizycznie połączone.

Informacje zapisane w topologii fizycznej zazwyczaj obejmują:

Ilustruje w jaki sposób urządzenia są logicznie połączone z siecią.

Informacje zapisane w logicznej topologii sieci mogą obejmować:

Adresy IPv6 mogą być w tej samej logicznej topologii IPv4.

Dokumentacja urządzeń sieciowych powinna zawierać dokładne i aktualne zapisy sprzętu sieciowego i oprogramowania. Dokumentacja powinna zawierać wszystkie istotne informacje o urządzeniach sieciowych.

Stan odniesienia służy do ustalenia normalnej wydajności sieci lub systemu w celu określenia “osobowości” sieci w normalnych warunkach.

Stan odniesienia sieci powinien odpowiadać na następujące pytania:

Wybierz klika zmiennych, które reprezentują wybrane zasady. Zacznij od mniejszej ilości i dokłaadaj w trakcie. Jedne z dobrych zmiennych to wykorzystanie interfejsu, procesora.

Interesujące urządzenia i porty obejmują:

Do tego zadania przydatna może być topologia logiczna.

Przedział czasu, w których przechwytujemy dane do analizy powinien wynosić co namniej 7 dni.

Często warto konieczne jest zbieranie informacji bezpośrednio od routerów i przełączników. Oczywiste polecenia to ping, traceroute i telnet oraz polecenia show w Cisco IOS.

Lista poleceń w Cisco IOS używanych do gromadzenia danych:

| Polecenie | Opis |

|---|---|

| show version | Wyświetla czas pracy, informacje o wersji oprogramowania urządzenia i sprzętu. |

| show ip interface [brief] show ipv6 interface [brief] | Wyświetla wszystkie opcje konfiguracyjne ustawione w interfejsie. Użyj słowa kluczowego brief, aby wyświetlić tylko stan up/down stan interfejsów IP i adres IP każdego interfejsu. |

| show interfaces | Wyświetla szczegółowe dane wyjściowe dla każdego interfejsu. Aby wyświetlić szczegółowe dane wyjściowe tylko dla jednego interfejsu, należy uwzględnić typ i numer interfejsu w poleceniu (np. Gigabit Ethernet 0/0/0). |

| show ip route show ipv6 route | Wyświetla listę zawartości tabeli routingu bezpośrednio połączoną sieci i wyuczone sieci zdalne. Dołącz static, eigrp lub ospf , aby wyświetlić tylko te trasy. |

| show cdp neighbors detail | Wyświetla szczegółowe informacje o bezpośrednio podłączonym urządzeniu sąsiadującym Cisco. |

| show arp show ipv6 neighbors | Wyświetla zawartość tabeli ARP (IPv4) i tabeli sąsiadów (IPv6). |

| show running-config | Wyświetla aktualną konfigurację. |

| show vlan | Wyświetla stan sieci VLAN na przełączniku. |

| show port | Wyświetla stan portów na przełączniku. |

| show tech-support | To polecenie jest przydatne do zbierania dużej ilości informacji o urządzeniu w celu rozwiązywania problemów. Wykonuje wiele poleceń show, które mogą być dostarczone do przedstawicieli wsparcia technicznego przy zgłaszaniu problemu |

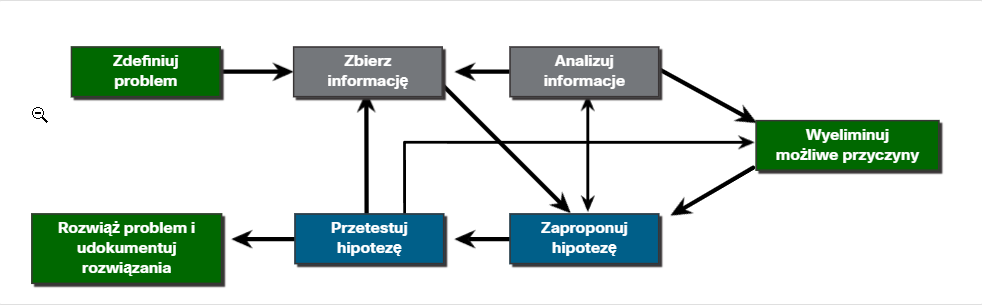

Opis kroków procesu:

| Wskazówki | Przykładowe pytania otwarte dla użytkowników końcowych |

|---|---|

| Zadaj istotne pytania. | Co nie działa? W czym dokładnie jest problem? Co próbujesz osiągnąć? |

| Ustalanie zakresu problemu. | Na kogo ten problem wpływa? Czy to tylko ty czy inni? Na jakim urządzeniu to się dzieje? |

| Określ, kiedy wystąpił problem/występuje. | Kiedy dokładnie problem wystąpił? Kiedy problem był zaobserwowany pierwszy raz? Czy były wyświetlane jakieś komunikaty o błędzie? |

| Ustal, czy problem jest stały lub przerywany. | Czy mógłbyś odtworzyć problem? Możesz wysłać mi zrzut ekranu lub wideo problemu? |

| Ustal, czy coś się zmieniło. | Co się zmieniło od ostatniego razu gdy urządzenie pracowało poprawnie? |

| Użyj pytań, aby wyeliminować lub odkryć możliwe problemy. | Co działa? Co nie działa? |

| show running-config | Wyświetla aktualną konfigurację. |

| show vlan | Wyświetla stan sieci VLAN na przełączniku. |

| show port | Wyświetla stan portów na przełączniku. |

| show tech-support | To polecenie jest przydatne do zbierania dużej ilości informacji o urządzeniu w celu rozwiązywania problemów. Wykonuje wiele poleceń show, które mogą być dostarczone do przedstawicieli wsparcia technicznego przy zgłaszaniu problemu |

Użyj poleceń CiscoIOS i innych narzędzi tj. przechywytywanie pakietów i dzienniki urządzeń.

Modele OSI i TCP / IP można zastosować do izolowania problemów z siecią podczas rozwiązywania problemów.

Zauważ, że routery oraz przełączniki wielowarstwowe przydzielone zostały do warstwy 4 - transportowej. Mimo, że zazwyczaj urządzenia te podejmują decyzje w warstwie 3, można na nich używać list kontroli dostępu ACL, które podejmują decyzje bazując na informacjach z warstwy 4.

Od warstwy fizycznej do warstwy aplikacji modelu OSI. Jest dobry podejściem kiedy problem prawdopodobnie znajduje się w warstwie fizycznej.

Od warstwy aplikacji do warstwy fizycznej modelu OSI. Podejścia tego używamy w przypadku prostszych problemów lub kiedy problem prawdopodobnie leży po stronie oprogramowania.

Administrator wybiera najpierw jedną z warstw pośrednich i przeprowadza testy w obu kierunkach poczynając od tej warstwy. Wybór warstwy opieramy na informacji zebranych od użytkowników. Gdy wybrana warstwa działa prawidłowo można założyć, że wszystkie warstwy pod również funkcjonują.

Jest to jedna z najbardziej podstawowych technik rozwiązywania problemów. Technik odkrywa ścieżkę ruchu od źródła do miejsca docelowego.

Zamiana problematycznych urządzeń na działające. Jeśli problem został rozwiązany, oznacza to, że problem dotyczy usuniętego urządzenia. W przeciwnym razie przyczyna może leżeć gdzieś indziej.

Technik próbuje rozwiązać problem poprzez zmianę elementów nieoperacyjnych tak, aby były zgodne z działającymi. Porównujesz konfiguracje, wersje oprogramowania, sprzęt lub inne właściwości urządzeń, łącza lub procesy między sytuacjami działającymi i niedziałającymi i dostrzegasz znaczące różnice między nimi. Wadą tej metody jest to, że może ona prowadzić do działającego rozwiązania bez wyraźnego ujawnienia pierwotnej przyczyny problemu.

Wykorzystuje oparte na wiedzy przypuszczenia na postawie objawów problemu.

Bada zawartość pakietu podczas przepływu przez sieć. Przykładem takiego programu jest Wireshark.

Syslog pozwala na wysyłanie tekstowych komunikatów do syslog server.

Urządzenia Cisco mogę rejestrować m.in. dane dotyczące:

Komunikaty zdarzeń mogę być wysyłane na urządzenia tj.:

Komunikaty dziennika Cisco IOS dziela się na jeden z ośmiu poziomów:

| Poziom | Słowa kluczowe | Opis | Definicja |

|---|---|---|---|

| 0 | Awarie | System jest bezużyteczny | LOG_EMERG |

| 1 | Alarmy | Potrzebne jest natychmiastowe działanie | LOG_ALERT |

| 2 | Krytyczne | Wystąpił stan krytyczny | LOG_CRIT |

| 3 | Błędy | Wystąpił stan błędu | LOG_ERR |

| 4 | Ostrzeżenia | Wystąpił stan ostrzegawczy | LOG_WARNING |

| 5 | Powiadomienia | Stan normalny (ale znaczący) | LOG_NOTICE |

| 6 | Informacje | Tylko komunikaty informacyjne | LOG_INFO |

| 7 | Debugowanie | Komunikaty debugera | LOG_DEBUG |

| Objaw | Opis |

|---|---|

| Wydajność poniżej poziomu odniesienia | Do porównania wymagane są poprzednie poziomy odniesienia. Najczęstsze przyczyny powolnej lub słabej wydajności to przeciążone lub niedostatecznie zasilane serwery, nieodpowiedni przełącznik lub router konfiguracje, przeciążenie ruchu na łączu o niskiej przepustowości, oraz chroniczna utrata klatek. |

| Utrata łączności | Utrata łączności może być spowodowana niepowodzeniem lub odłączonym kablem. Można zweryfikować za pomocą prostego testu ping. Okresowa utrata łączności może wskazywać na luźne lub utlenione połączenie. |

| Zatory lub przeciążenia w sieci | Jeśli router, interfejs lub kabel nie powiedzie się, protokoły routingu mogą przekierować ruch na inne trasy, które nie są przeznaczone do przewozu dodatkowej pojemności. Może to spowodować zatory lub wąskie gardła w niektórych częściach sieci. |

| Wysokie wykorzystanie procesora | Wysokie wskaźniki wykorzystania procesora są objawem, że urządzenie, takie jak router, przełącznik lub serwer, działa na lub przekracza jego konstrukcyjne limity. Jeśli nie zostanie szybko rozwiązany, przeciążenie procesora może spowodować wyłączenie urządzenia lub zawieszenie. |

| Komunikat o błędzie konsoli | Komunikaty o błędach zgłaszane na konsoli urządzenia mogą wskazywać na problem z warstwą fizyczną. Komunikaty konsoli powinny być rejestrowane na centralnym serwerze syslog. |

| Przyczyna problemu | Opis |

|---|---|

| Problemy z zasilaniem | To jest najbardziej podstawowa przyczyna awarii sieci. Sprawdź działanie wentylatorów i upewnij się, że otwory wlotowe i wylotowe są czyste. Jeśli inne pobliskie jednostki również wyłączyły się, podejrzewaj awarię głównego źródła zasilania. |

| Usterki sprzętowe | Uszkodzone karty interfejsu sieciowego (NIC) mogą być przyczyną sieci błędy transmisji wynikające z późnych kolizji, krótkich klatek, oraz jabber. Jabber jest często definiowany jako stan, w którym urządzenie sieciowe nieustannie przesyła do sieci losowe, pozbawione znaczenia dane. Inne prawdopodobne przyczyny jabber to wadliwy lub uszkodzony sterownik karty sieciowej pliki, złe okablowanie lub problemy z uziemieniem. |

| Błędy okablowania | Wiele problemów można rozwiązać, po prostu ponownie podłączając posiadane kable zostaną częściowo odłączone. Podczas kontroli fizycznej szukaj uszkodzonych kabli, niewłaściwe typy kabli i słabo zaciśnięte złącza RJ-45. Podejrzane kable należy przetestować lub wymienić na znany działający kabel. |

| Tłumienie | Tłumienie może być spowodowane, jeśli długość kabla przekracza limit projektowy dla mediów lub gdy istnieje słabe połączenie wynikające z luźnego kabla lub brudnych lub utlenionych kontaktów. Jeśli tłumienie jest poważne, urządzenie odbiorcze nie zawsze pomyślnie odróżnijeden bit w strumieniu danych od drugiego bitu. |

| Hałas | Lokalne zakłócenia elektromagnetyczne (EMI) są powszechnie znane jako szum. Hałas może być generowany przez wiele źródeł, takich jak stacje radiowe FM, radio policyjne, ochrona budynku i awionika dla zautomatyzowanego lądowania, przesłuch (szum wywoływany przez inne kable na tej samej ścieżce lub przyległych kabli), w pobliżu kabli elektrycznych, urządzeń z dużymi silnikami elektrycznymi, lub cokolwiek, co zawiera nadajnik bardziej potężny niż telefon komórkowy. |

| Błędy konfiguracji interfejsu | Wiele rzeczy może być błędnie skonfigurowanych na interfejsie, aby spowodować jego przejście w dół, takie jak nieprawidłowa częstotliwość zegara, nieprawidłowe źródło zegara, oraz interfejs nie jest włączony. Czynniki te sprawiają, że łączność z podłączonymi segmentami sieci zostaje utracona. |

| Przekroczenie limitów projektowych | Komponent może działać sub-optymalnie na warstwie fizycznej ponieważ jest używany poza specyfikacjami lub skonfigurowaną wydajnością. Podczas rozwiązywania tego typu problemów staje się oczywiste, że zasoby dla urządzenia działają na poziomie lub w pobliżu maksimum wydajności i tworzy się wzrost liczby błędów interfejsu. |

| Przeciążenie CPU | Objawy obejmują procesy o wysokich procentach wykorzystania procesora, spadki kolejki wejściowej, niska wydajność, limity czasu SNMP, brak zdalnego dostępu lub usługi takie jak DHCP, Telnet i ping są powolne lub nie powodzą się . Na przełączniku mogą wystąpić następujące: rekonwergencja spanning-tree. Linki EtherChannel odbijają się, migają UDLD, awarie IP SLA. W przypadku routerów może nie być żadnych aktualizacji routingu, problemy z trasami lub problemy z HSRP . Jedną z przyczyn przeciążenia procesora w routerze lub przełączniku jest wysoki ruch sieciowy. Jeśli jeden lub więcej interfejsów jest regularnie przeciążony ruchem ruchowym, rozważyć przeprojektowanie przepływu ruchu w sieci lub modernizację sprzętu. |

| Objaw | Opis |

|---|---|

| Nieprawidłowe funkcjonowanie lub brak łączności w warstwie sieci lub wyższej | Niektóre problemy warstwy 2 mogą zatrzymać wymianę klatek przez link, podczas gdy inne powodują pogorszenie wydajności sieci. |

| Wydajność sieci poniżej poziomów odniesienia | Istnieją dwa różne typy nieoptymalnych operacji w warstwie 2 mogące wystąpić w sieci. Po pierwsze, ramki podążają nieoptymalną ścieżką do miejsca docelowego, ale jednak docierają, powodując, że sieć doświadcza nieoczekiwanej wysokiej przepustowości na połączeniach. Po drugie, niektóre ramki są upuszczane jako identyfikowane przez licznik błędów statystyki i komunikaty o błędach konsoli, które pojawiają się na przełączniku lub routerze. Rozszerzony lub ciągły ping może pomóc ujawnić, czy ramki są porzucone. |

| Nadmierne rozgłoszenia | Systemy operacyjne intensywnie używają emisji i multiemisji do odkrycia usług sieciowych i innych hostów. Ogólnie rzecz biorąc, nadmierne audycje są wynikiem słabo zaprogramowanych lub skonfigurowanych aplikacji, duża transmisja domeny rozgłoszeniowej warstwy 2 lub problem z siecią (np. pętle STP lub problemy z trasami). |

| Komunikaty konsoli | Router rozpoznaje, że wystąpił problem warstwy 2 i wysyła komunikaty ostrzegawcze do konsoli. Zazwyczaj router robi to, gdy wykryje problem z interpretacjną przychodzących ramek (problemy z enkapsulowaniem lub nagłowkami) lub kiedy oczekiwane są wiadomości keepalive, ale żadne nie przybywają. Najczęstszym komunikatem konsoli wskazującym na problem w warstwie 2 jest komunikat o awarii protokołu linii |

| Przyczyna problemu | Opis |

|---|---|

| Błędy enkapsulacji | Bity umieszczone w polu przez nadawcę nie jest tym, co odbiorca spodziewa się zobaczyć. Warunek ten występuje, gdy enkapsulacja na jednym końcu sieci WAN jest konfigurowana inaczej niż enkapsulacja używana na drugim końcu. |

| Błędy mapowania adresu | W środowisku dynamicznym mapowanie informacji warstwy 2 i warstwy 3 może się nie powieść, ponieważ urządzenia mogły być specjalnie skonfigurowane do nieodpowiadania na żądania ARP, warstwy 2 lub warstwy 3 informacje, które są buforowane, mogły zostać fizycznie zmienione lub nieprawidłowe odpowiedzi ARP są odbierane z powodu niepoprawnej konfiguracji lub ataków na zabezpieczenia. |

| Błędy ramek | Błąd ramki występuje, gdy ramka nie kończy się na granicy 8-bitowego bajtu. W takim przypadku odbiornik może mieć problemy z określeniem, gdzie kończy się jedna ramka, a inna ramka zaczyna. Zbyt wiele nieprawidłowych ramek może uniemożliwić prawidłową wymianę wiadomości typu keepalive. Błędy w ramkowaniu mogą być spowodowane szumami linii szeregowej, nieprawidłowo zaprojektowanym kablem. |